2025.02.19

2025.02.19 4117

4117

2月27日,AI Action Summit 在香港的分会场-人工智能安全、可信与负责任论坛(AI STR论坛)将在香港数码港召开!

在云安全领域,如何有效识别和应对隐藏在正常请求中的恶意行为,一直是防守方的重要课题。密标技术提供了一种创新解决方案。它依托IAM体系进行细粒度鉴权,结合操作审计与事件跟踪功能,记录AccessKey行为日志并生成告警监控,从而精准捕获攻击者行为并及时通知防守方。值得一提的是,从攻击者视角来看,密标与普通AccessKey并无二致,这使其成为一种隐蔽而高效的防御工具。

以下,我们将基于阿里云平台,演示如何创建一个基础的密标环境。

密标创建-阿里云

这里使用阿里云来创建一个基础的密标环境。

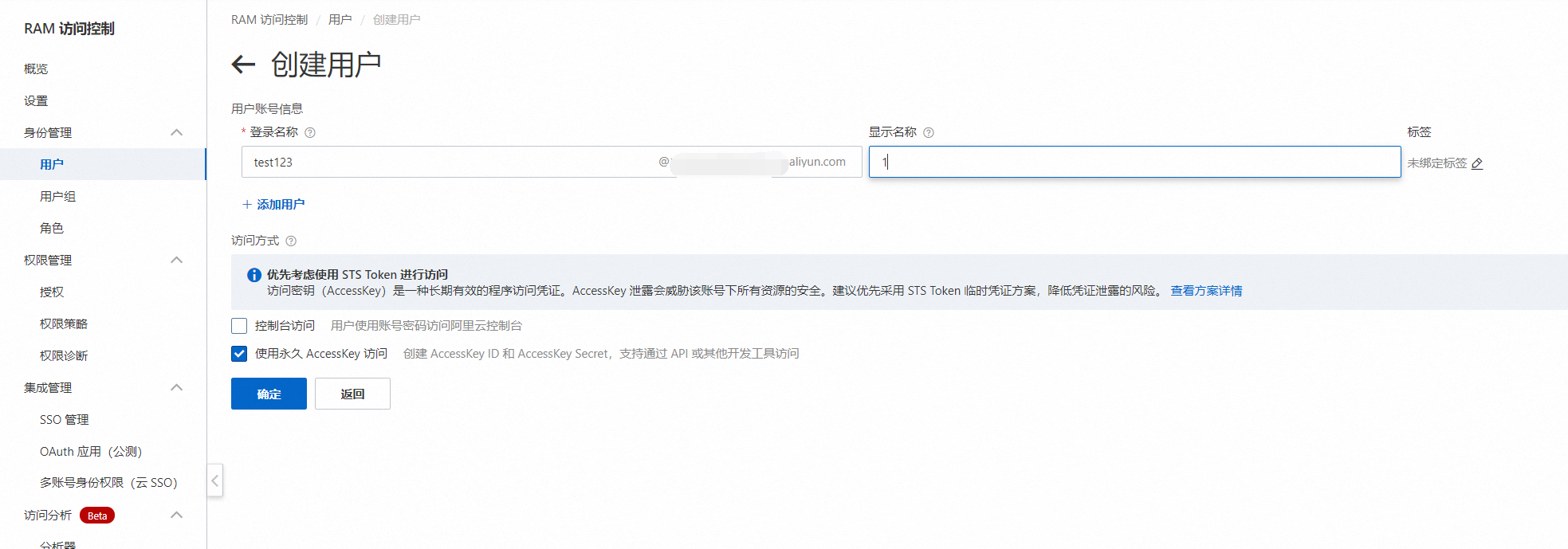

首先在 RAM 访问控制中,选择创建一个新的密标用户。

然后根据需求的场景不同,创建多个 accesskey 投放到不同的业务区域,或者是创建多个密标用户以不同的权限部署密标 accesskey。

为了方便演示,这里创建的密标用户是test,只有一个 accesskey。

资源组隔离

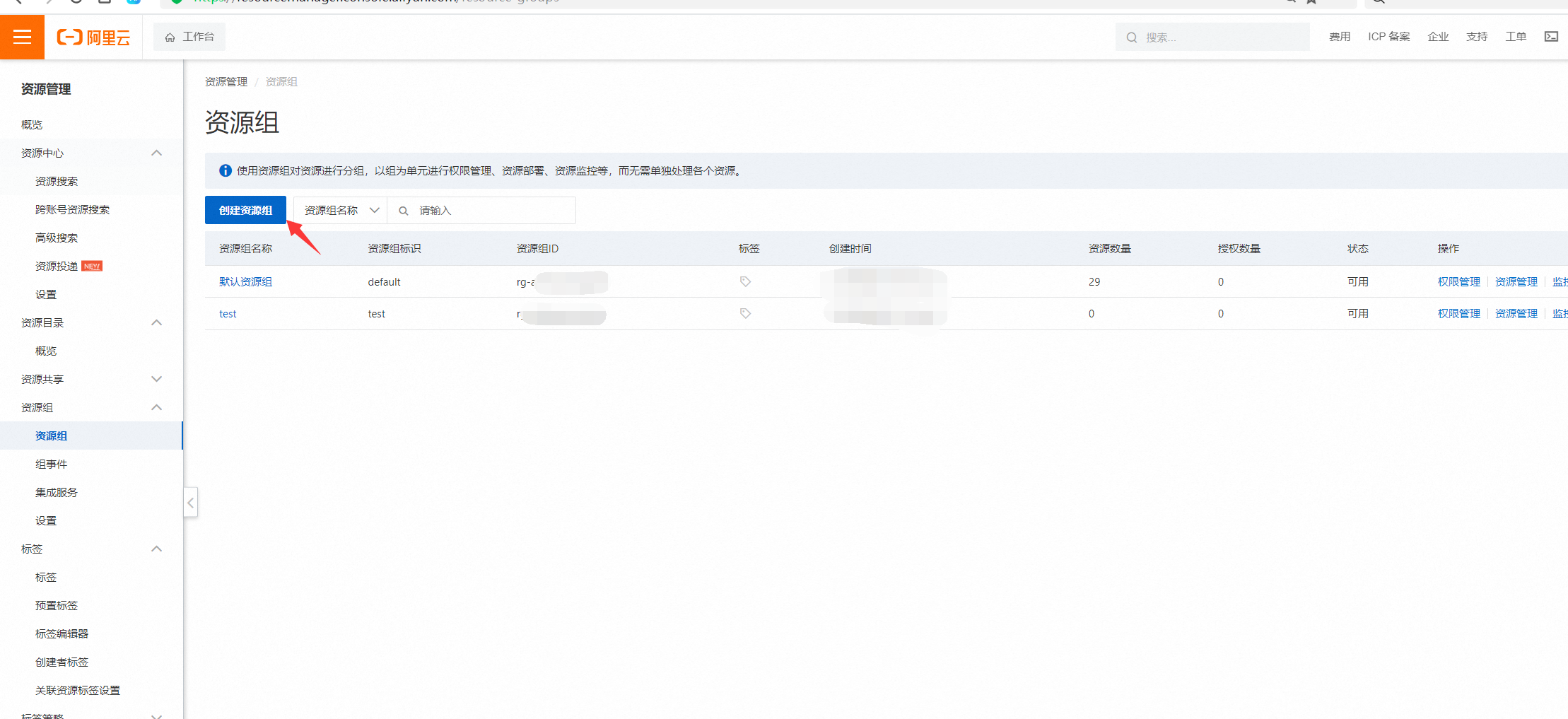

为保障密标环境不受制和影响真实业务环境,我推荐通过资源组的方式去对密标环境进行安全隔离。

下面演示资源组隔离密标的:

在控制台打开资源管理,创建一个新的资源组。

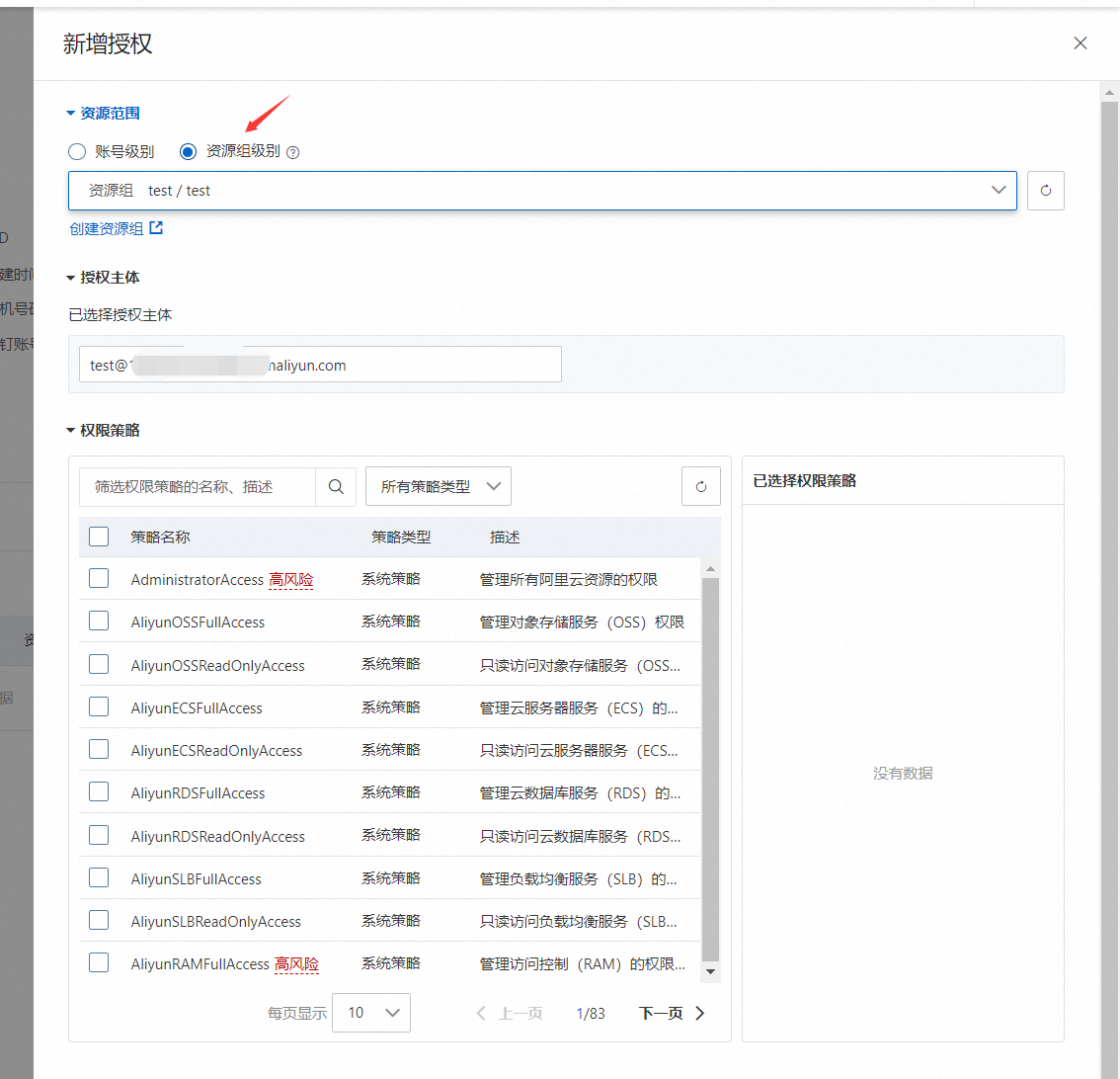

将我们提前部署好的恶意资源,纳入资源组。并且在授予密标用户权限时,按资源组进行授权。

通过资源组的隔离,可以任意地定制权限而无需担心被横向到真实环境。

小知识:

accesskey 的调用只是攻击手法的表象,攻击者能够利用 accesskey 去攻击云服务,实际上是利用了这个 accesskey 代表的凭证实体去访问对应的云服务,accesskey 没有权限这一说法,accesskey 的权限是来源于凭证实体的,比如说子用户就是一种凭证实体,权限是子用户的。

资源组隔离

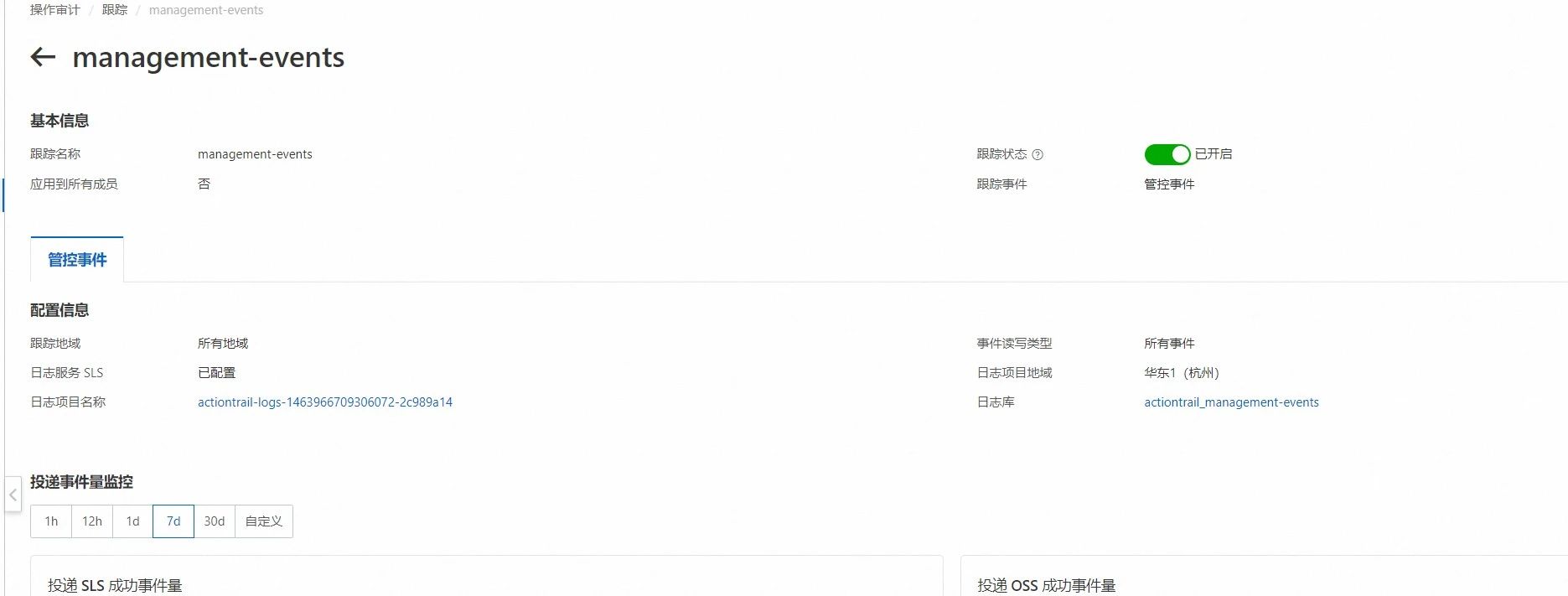

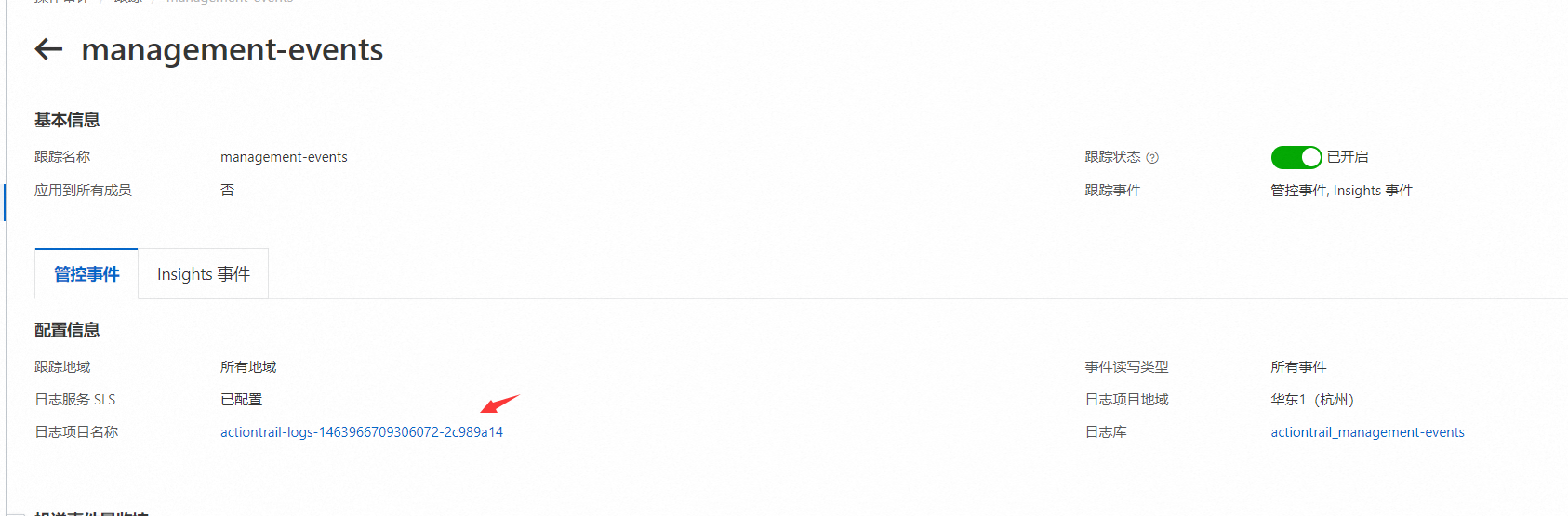

接下来,创建对密标用户的行为审计,这里在密标用户界面,点击操作事件-创建跟踪

当点击创建事件跟踪之后,会跳转到操作审计页面,这是一个单独的服务,他的作用是记录云服务中的活动记录。在操作审计中,无论是控制台操作还是 accesskey 调用,通常情况下都会记录到操作审计中。

创建事件跟踪后的页面如下。

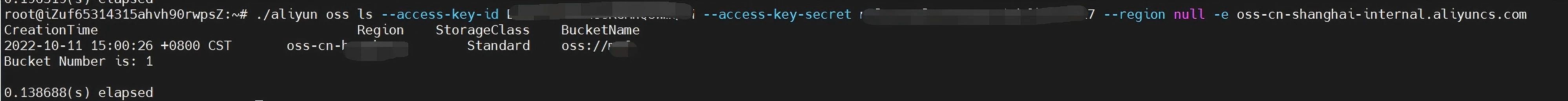

此时我们操作对应的 accesskey ,比如调用 oss ls。

日志服务

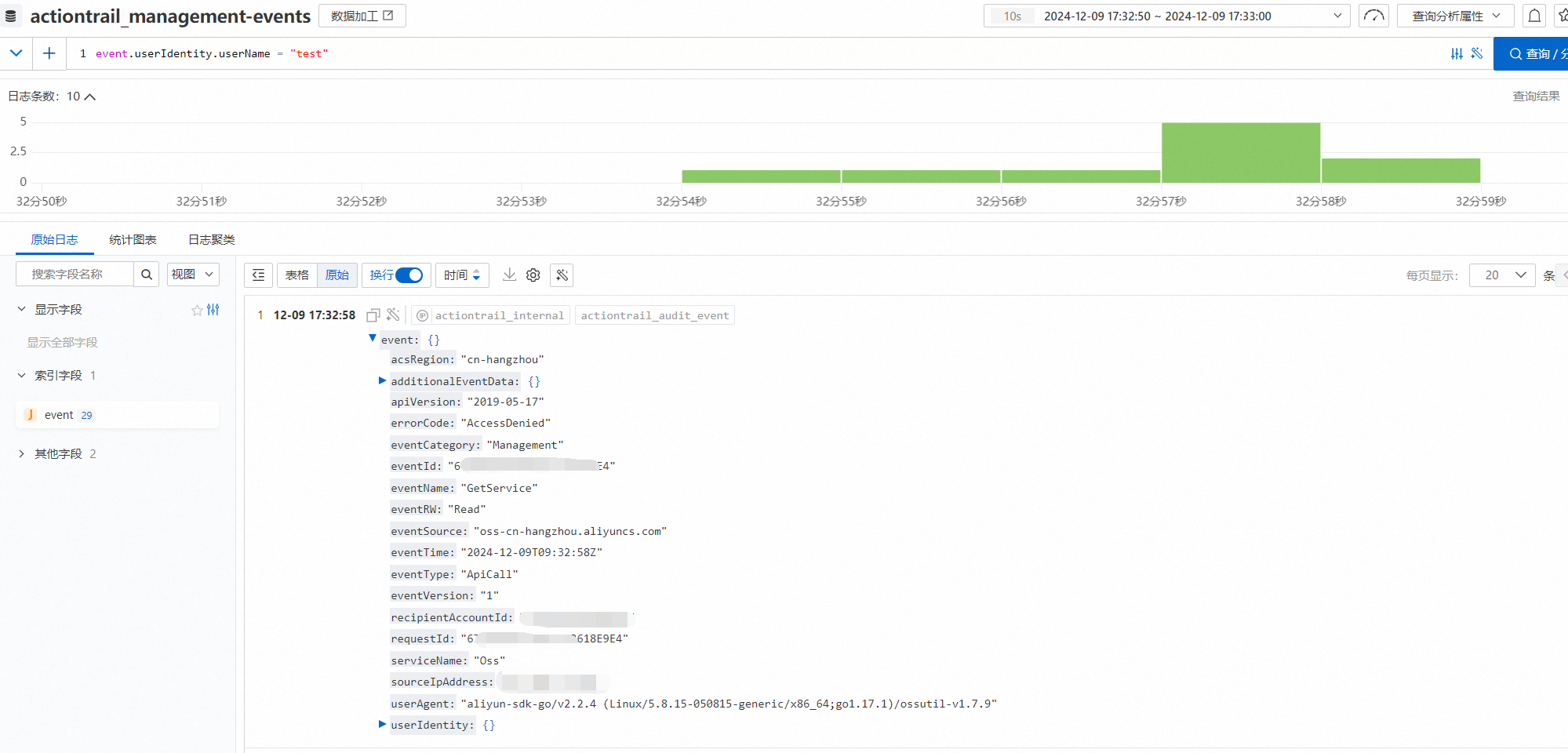

然后点进去对应的日志项目中

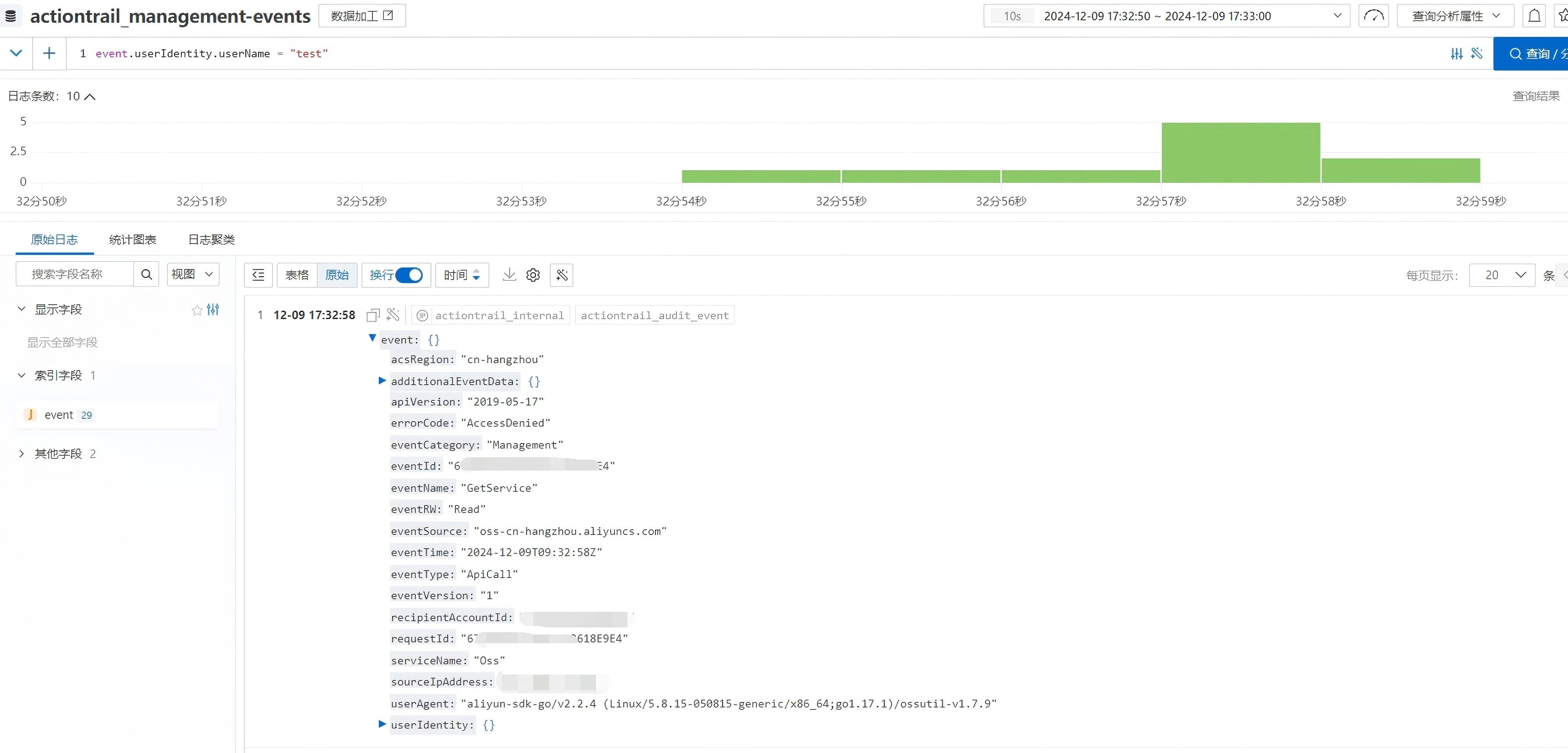

筛选用户名为 test 的事件:

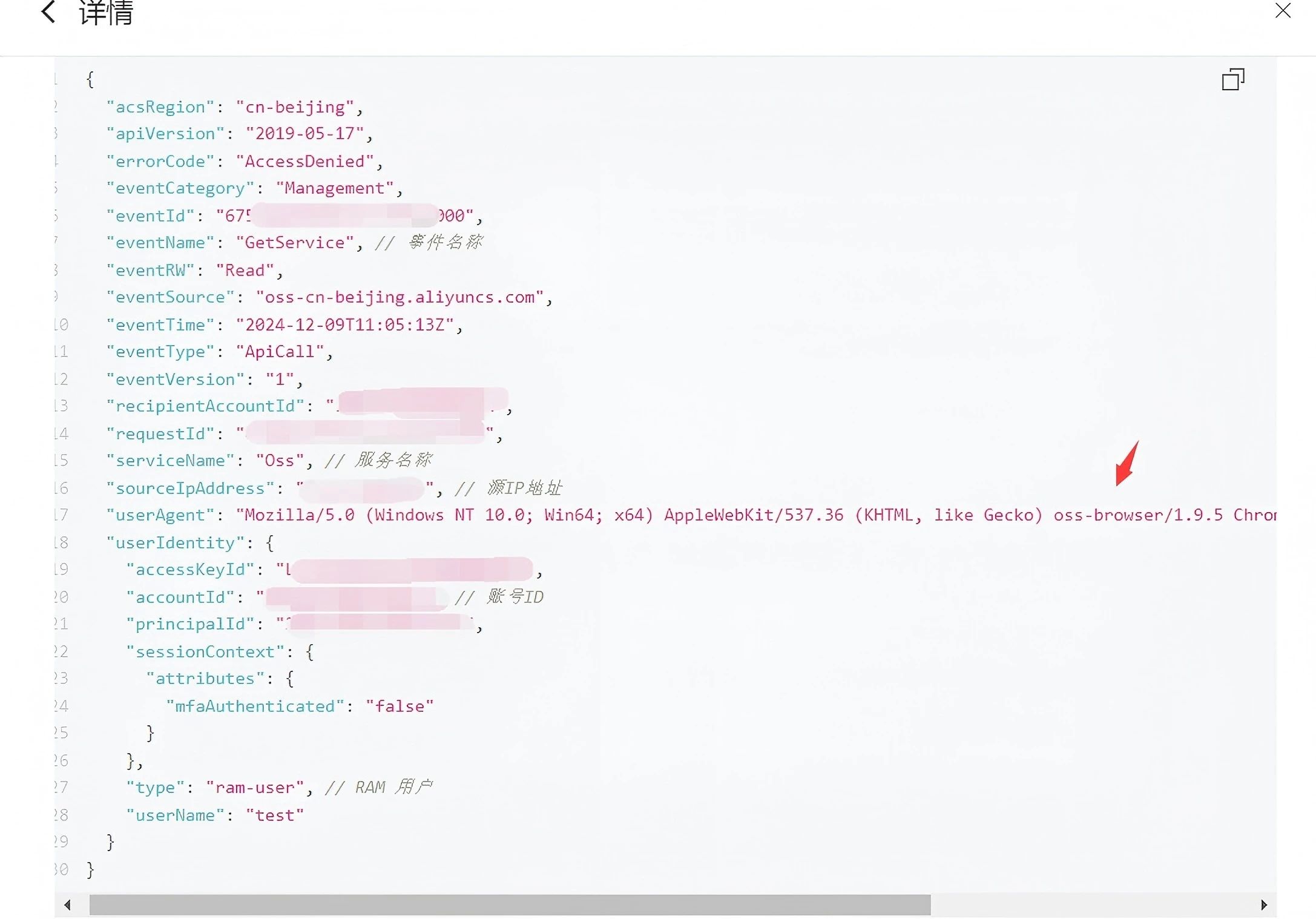

这里能很清楚地看到,攻击者在 sourceIpAddress 的机器上通过 ossutil(userAgent),对 region 为 hangzhou 的 oss 云服务(eventSource)发起了 GetService 的请求(eventName),并且由于权限不足,导致 "AccessDenied" (errorCode)。

此时我们已经通过操作审计的事件跟踪功能,利用特定条件筛选可以定位到密标用户事件,那么下一步则是将此类事件推送到联系人上。

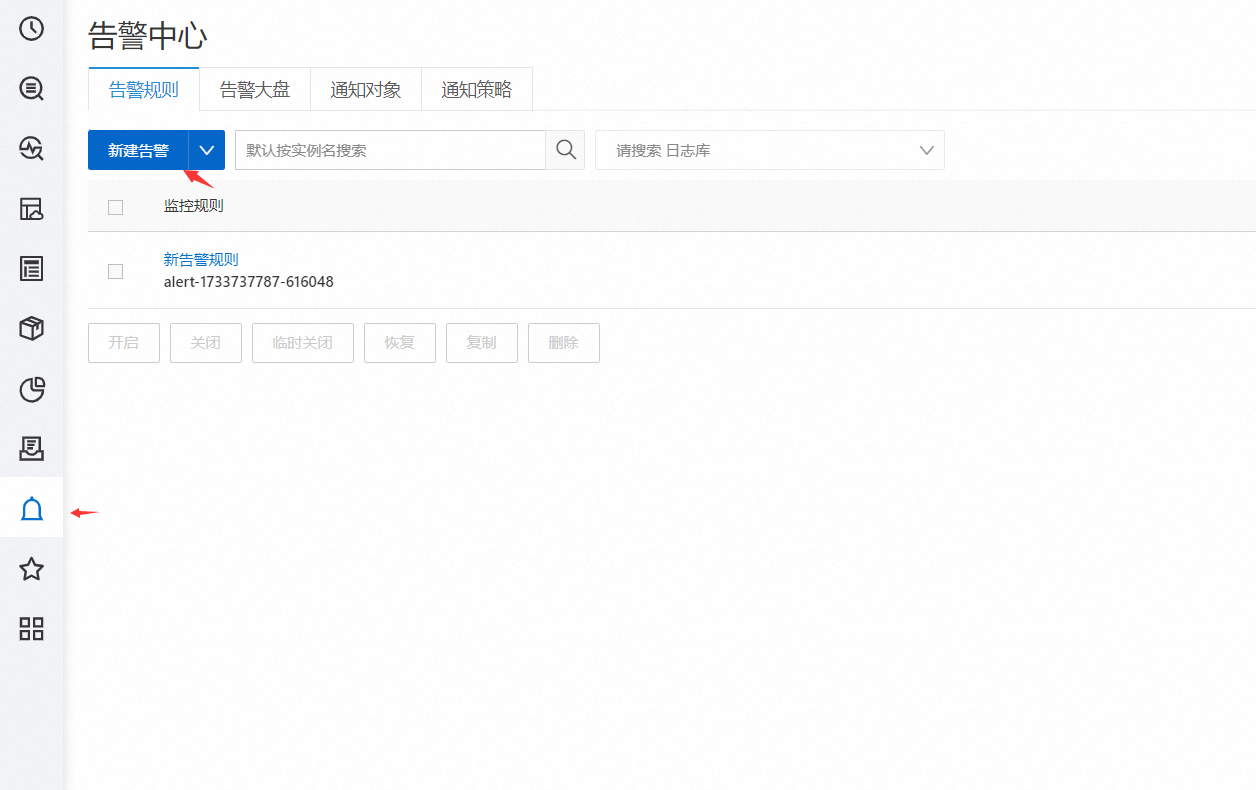

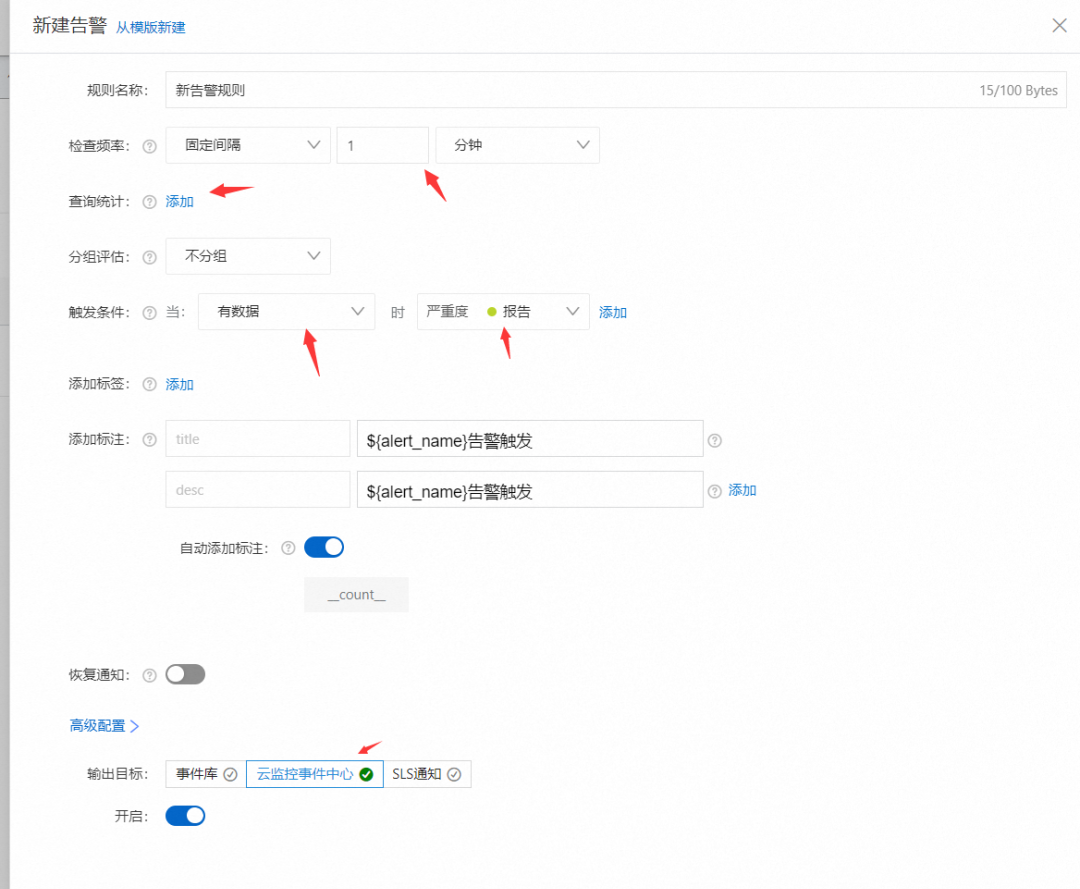

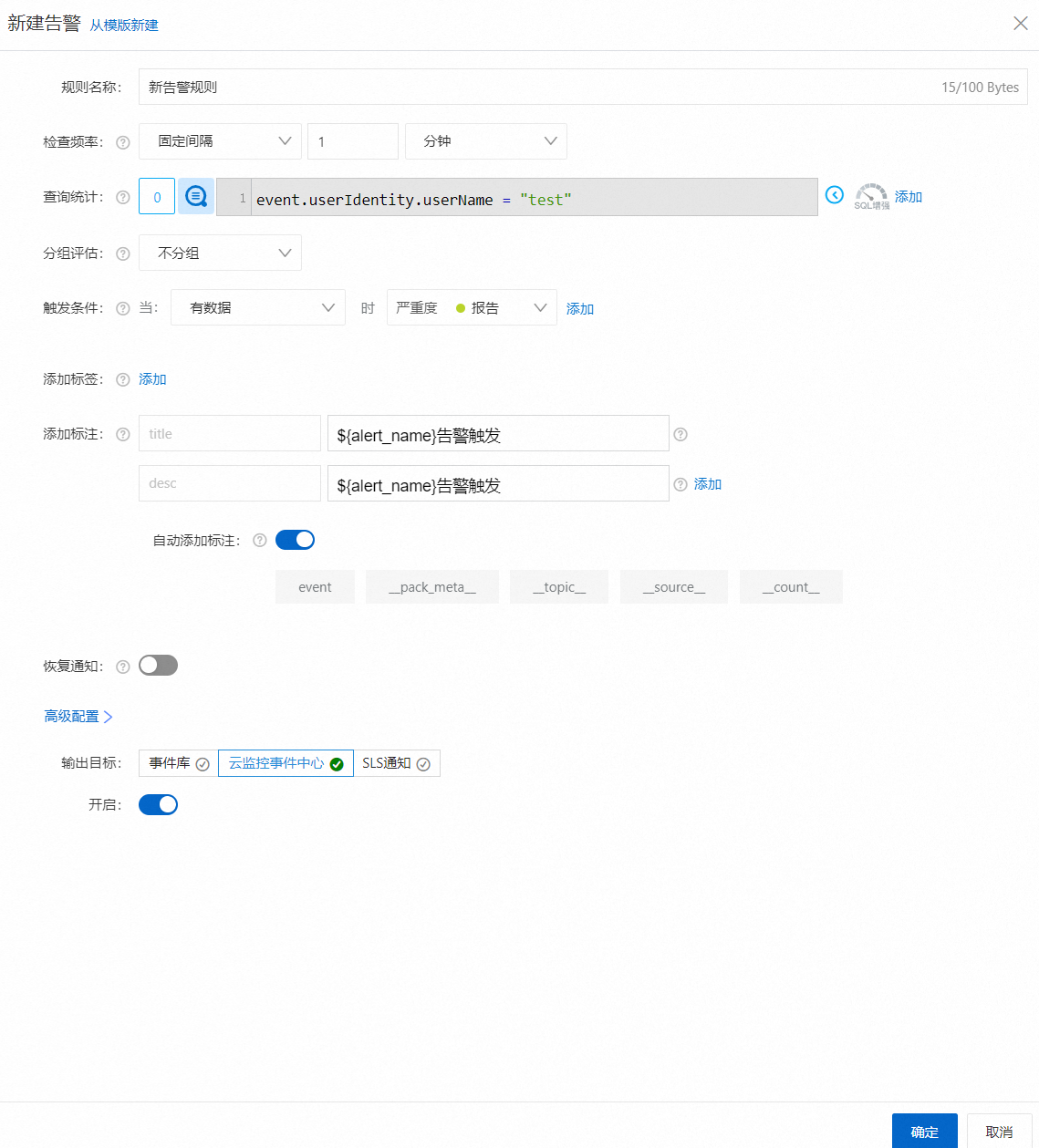

在云日志中找到告警中心,然后新建告警规则。

注意这几个地方。

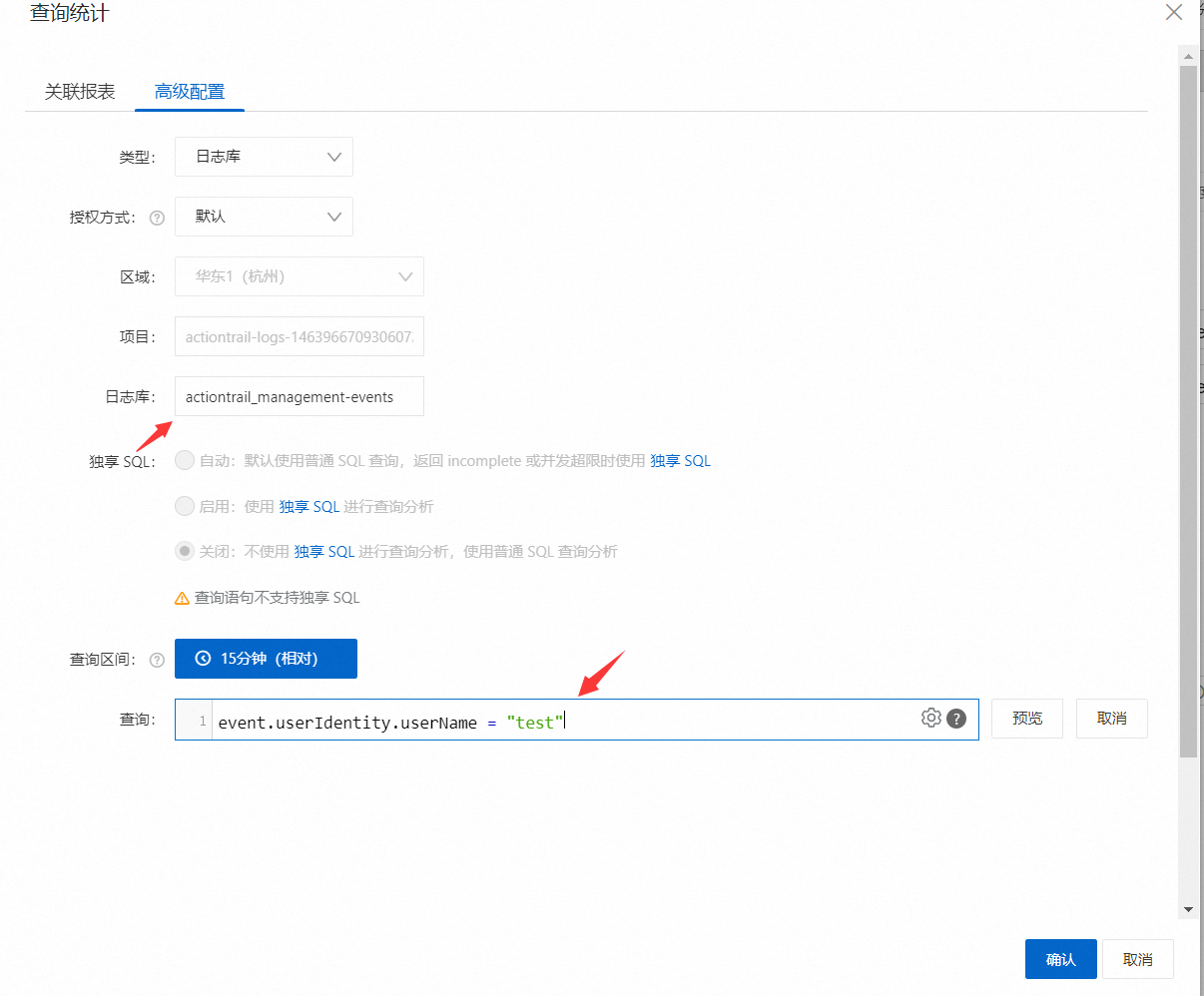

查询统计处,点击添加,在高级配置中,日志库选择 actiontrail 也就是刚刚创建的事件跟踪,然后在查询区间里,填入event.userIdentity.userName = "test",表示只筛选密标用户。查询区间按需求调整,这里我选择15分钟。最后点击预览来确认筛选的事件是否正确,最后点击确认。

添加完毕后点确认。

云监控

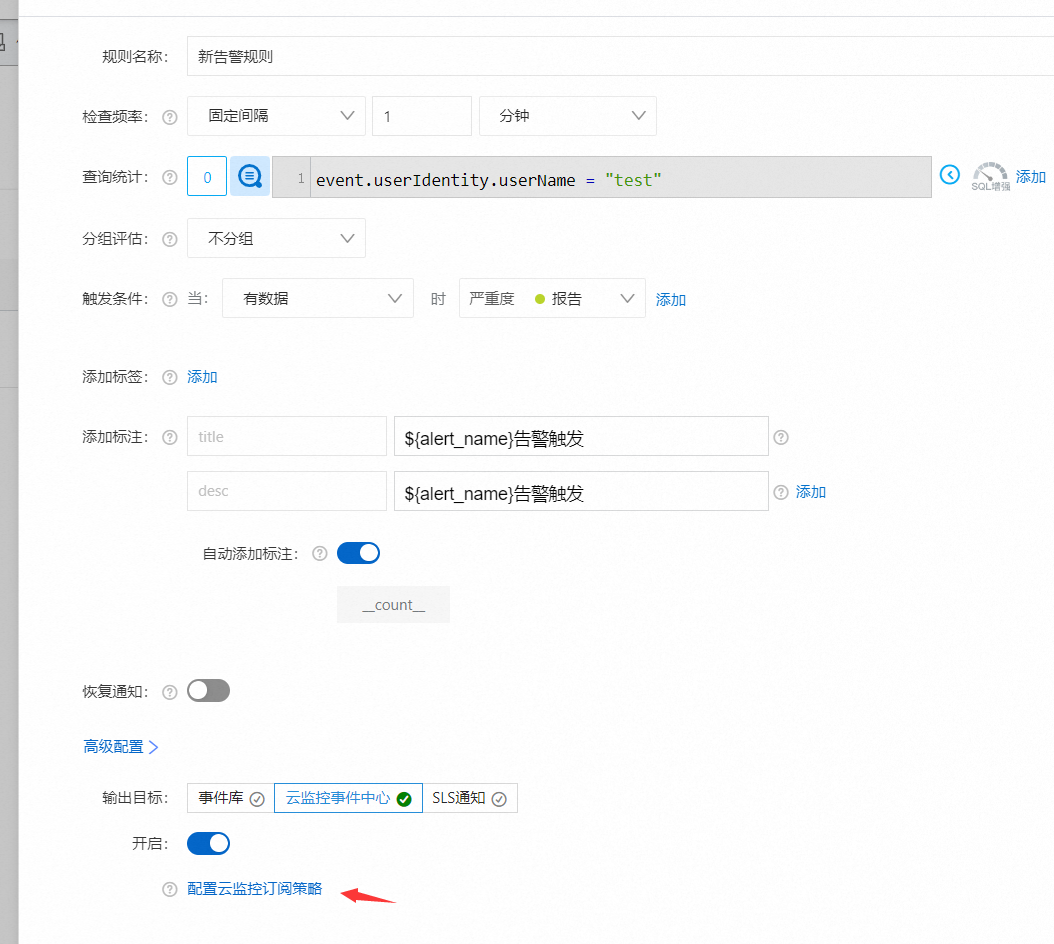

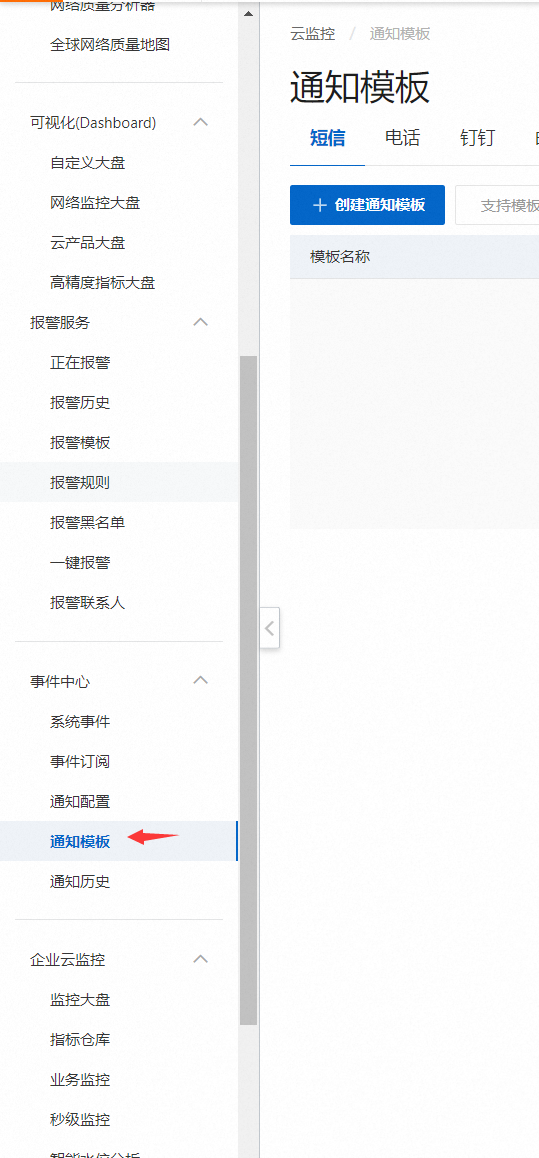

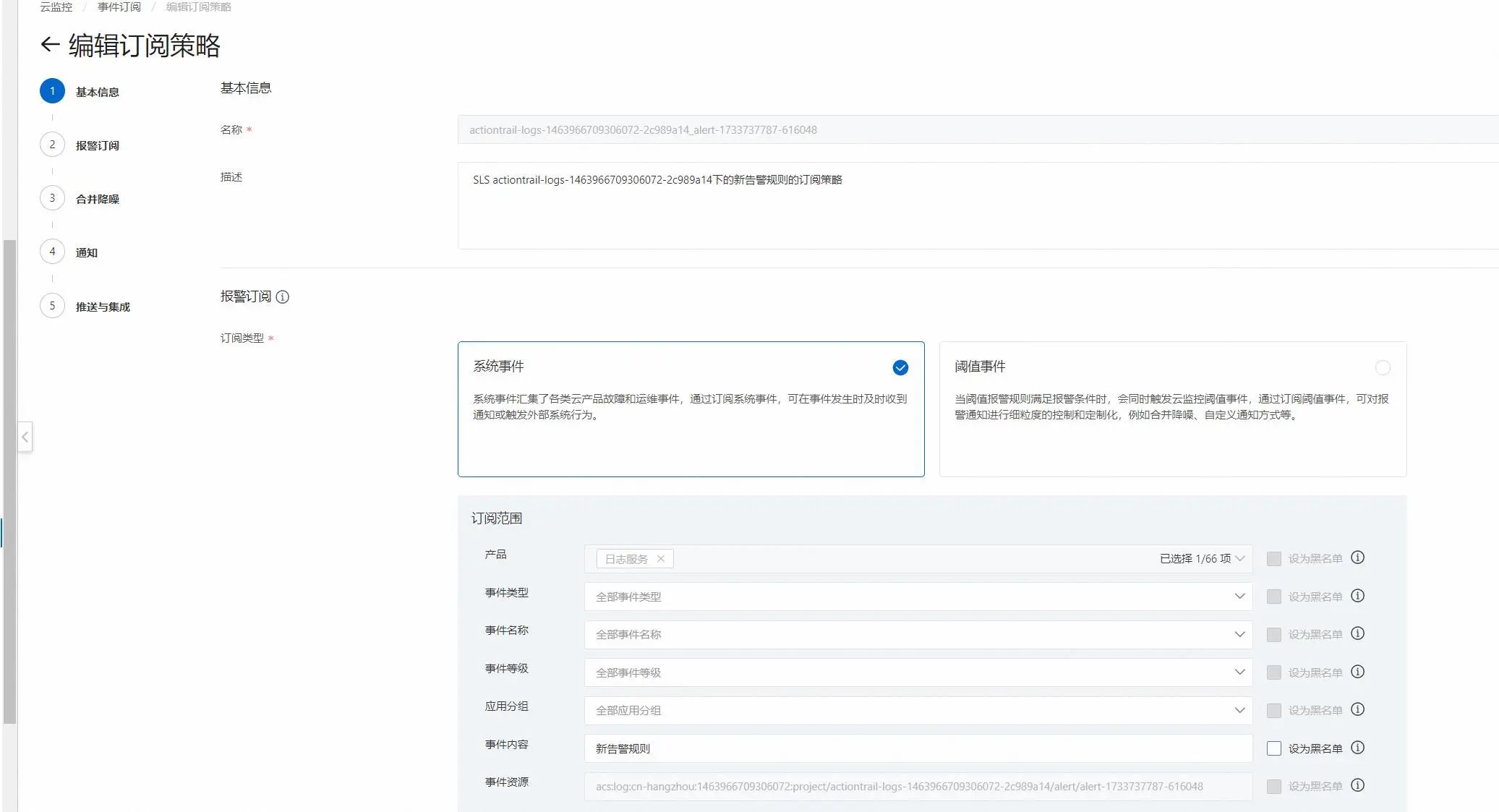

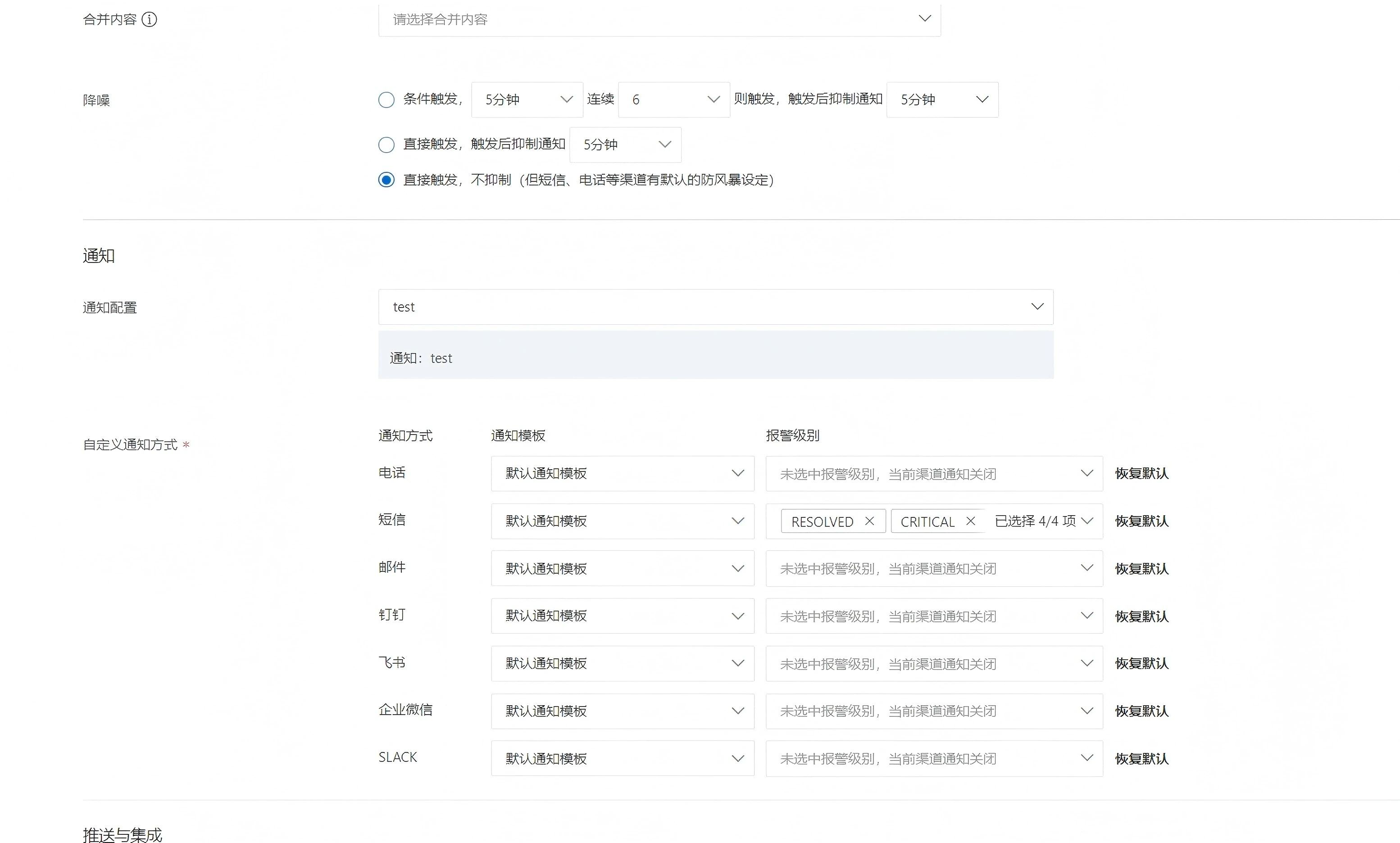

之后我们需要配置云监控中心的报警策略,可以点编辑回到之前的告警页面快速跳转到云监控中心。

在创建事件订阅前,需要先配置报警通知的联系人和报警模版。

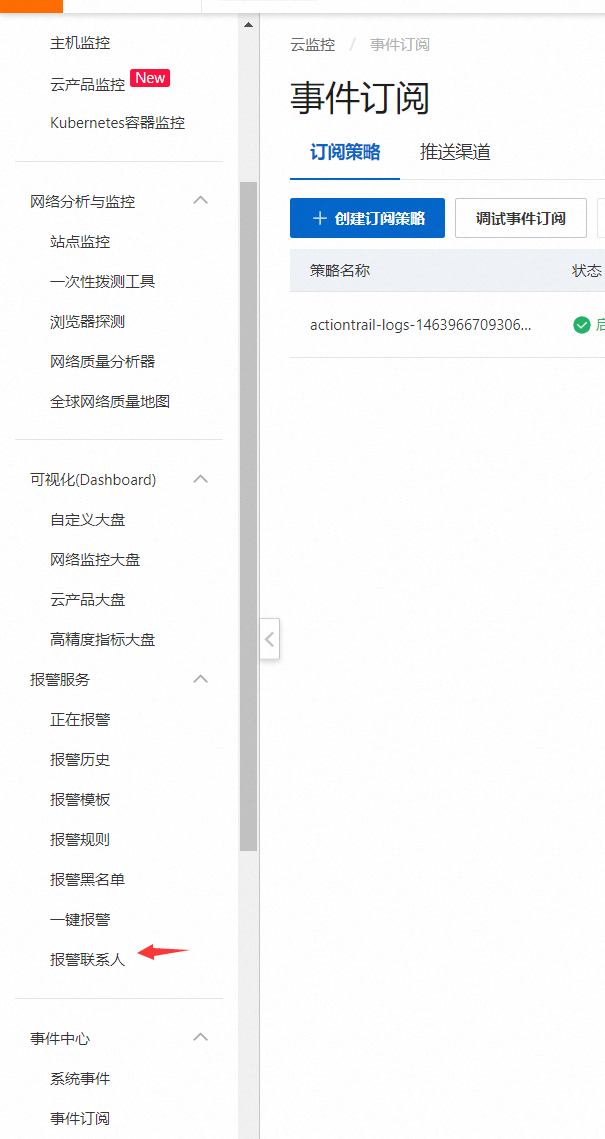

在云监控中心左侧往下拉,找到报警联系人。

创建联系人。

填好对应信息后,将联系人放到联系组。因为报警是以组为单位的。

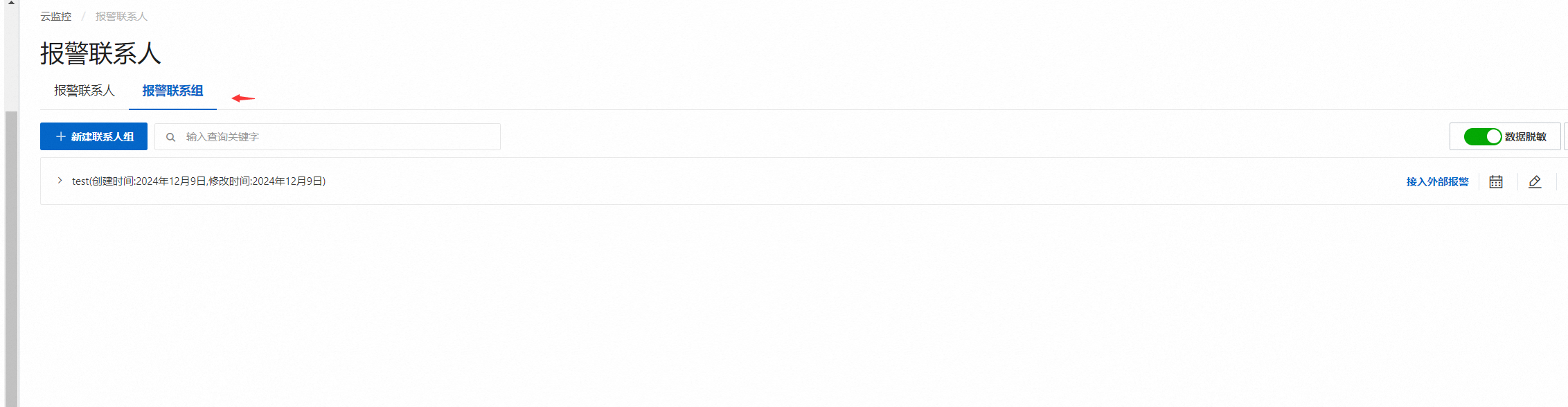

如果报警方式选择手机通知,第一次使用会收到阿里云的激活通知,按指示激活即可。

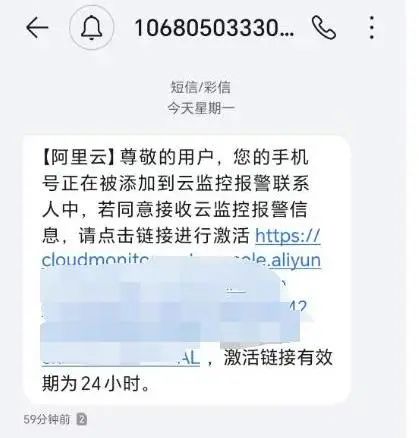

设置好联系人后,按需求设置通知模版。

这里直接使用系统默认模版。

进入最后一步,设置事件订阅,这里我建议从之前的日志服务点进来,这样可以自动设置好事件资源和事件内容。

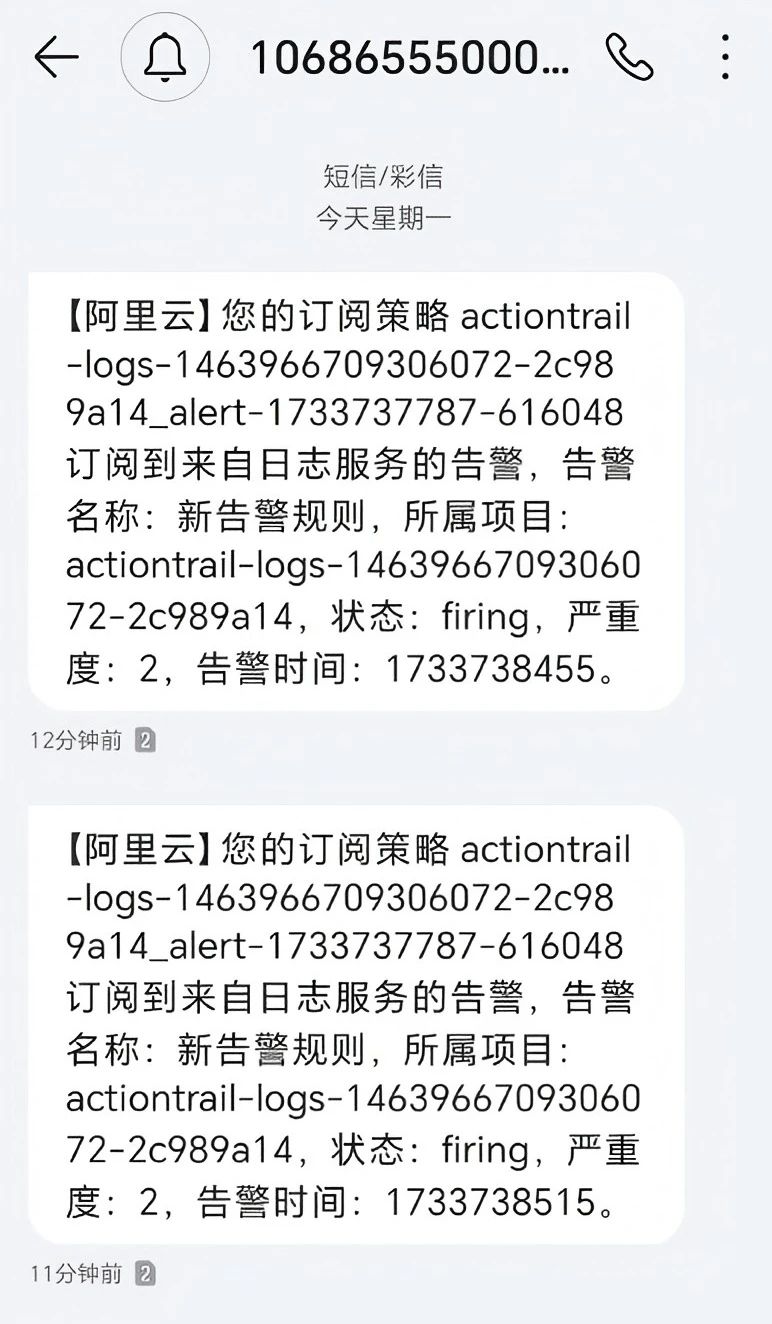

配置完成后,测试调用密标用户 accesskey,发现会报警到手机上。

密标的作用

攻击行为识别

可以通过 userAgent 来识别攻击者此时在用什么方式访问密标。

显示 oss-browser 说明攻击者在用图形化工具翻文件。

按照经验,此时最容易泄漏攻击者的真实 ip,因为攻击者在使用用 sdk 或者 cli 的时候更倾向于通过 VPS 来进行,但是使用图形化工具往往会是攻击者本身的机器。而 oss-browser 本身没有设置代理的选项,如果此时攻击者的攻击机没有让 oss-browser 挂代理,则会直接暴露真实 ip。

如果 userAgent 中含有 sdk 字样, 此时攻击者通常是在搜集桶内信息,比如查特定的文件,或者统计数据量以总结成果。但也有可能直接用 sync 来拖库。

诱捕

正如设置 CTF 题目一样,在密标环境中可以任意给攻击者设置不同难度的诱饵。

例如:设置多个存储桶,其中包含一个私有桶和多个公开桶。

公开桶中,设置一个桶数据量小,但是桶名跟配置相关,比如 config ,里面存放多个配置文件,并且大多数是不能连接的(伪造的),其中放一个恶意的 mysql 蜜罐是可以连接的,此时就能联动传统的蜜罐对攻击者进行反制。

私有桶往往更被攻击者关注,此时可以设置一些简单的门槛,例如:用户收到桶 policy 的限制,没有权限直接访问此存储桶,但是桶 policy 是可任意覆盖的,那么此时攻击者就会高兴地运用他所学到的技术去做一个特权提升以访问此存储桶。那么此时,可以在桶内放个免杀马,标明为 VPN 客户端。相比起直接获得的配置,经过攻击绕过限制所得到的‘客户端’更容易让人放松警惕。

密标对抗

为了避免在密标中遭受更大程度的损失,攻击者可以利用以下方式来尽可能规避影响。

VPC规避IP泄漏

实现方式如下:

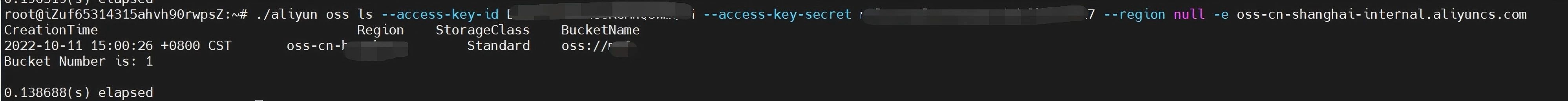

值得注意的是,此方法需要攻击者拥有一台对应厂商的 VPS,比如这里我使用的是一台上海的云服务器。

因此走的 VPC 是 oss-cn-shanghai-internal.aliyuncs.com,这里是 VPC 不是存储桶所在的 region。

最终效果如下:

在操作审计中,只会有一个内网的 IP 地址。

可以通过云函数来快速部署一台临时的 VPS,具体可见本文作者之前研发的工具绝影(https://mp.weixin.qq.com/s/Fq0GXbuFrLhhMRMVEUtPMw)

值得注意的是,阿里云的云函数直接反弹 shell 会导致封号,请勿轻易尝试。

伪造IP

在使用凭证的时候,保持全程挂代理,减少密标捕获的有用信息。

自动化攻击

由于操作审计、日志投递、云监控报警,三者本身都有检测时间段,即并不是有调用行为就会瞬发报警,因此快速的自动化攻击会减少攻击者在密标中所浪费的时间。

工具推荐

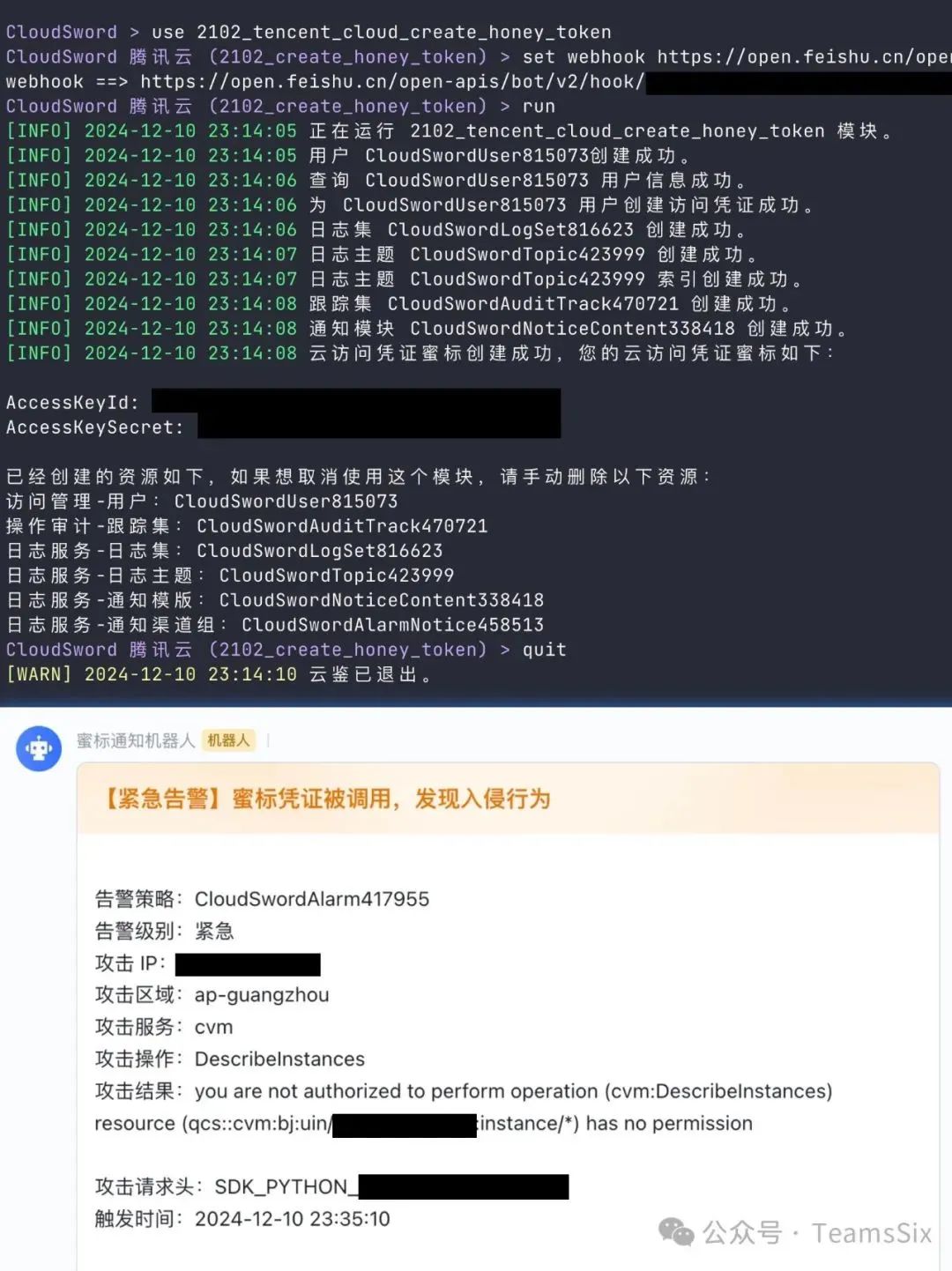

TeamsSix 师傅正在研发中的工具云鉴(Cloud Sword),目前已实现自动化部署密标

在深入探讨云安全领域的挑战与应对策略时,我们不得不提及CCPTP(Certified Cloud Penetration Test Professional)云渗透测试认证专家课程与云访问凭证蜜标(即密标)之间的紧密联系。CCPTP课程作为云渗透测试领域的权威认证,不仅涵盖了云渗透测试的全面知识体系,还强调了实操技能的重要性,弥补云渗透测试认知的差距和技能人才培养的空白,提升专业人员能力及提供认证证书,为云计算产业发展提供渗透人才队伍保障。认证课程包含了云渗透测试知识体系、测试流程、实践技术、法律法规、渗透测试人员道德规范、渗透测试方法论 以及实操技术等内容。

课程对象:适用于渗透测试人员、安全评估人员、信息安全管理人员和其他对云计算安全有兴趣的人员等,需具备一定的云计算、云安全或渗透测试的基础知识。

文章作者:CSA云渗透测试工作组组员 郑惠文

CSA云渗透测试工作组简介

随着云计算产业蓬勃发展,云安全风险日益凸显,而云渗透测试技术的缺失,成了亟待弥补的关键短板。2023年CSA发布了《CCPTP云渗透测试认证专家》课程,同年CSA成立了云渗透测试工作组,团队由来自国内顶尖云安全研究团队云鼎实验室的红队专家,及国内多家知名安全公司的云技术专家、白帽子组成。团队专注于研究前沿云攻防技术,构建成熟的云渗透测试流程、工具、方法论,助力国内云安全事业迈向新高度。现诚邀有志之士加入,一同参与云攻防技术研究,推动国内云安全事业发展。

工作组目标

1、推广云渗透测试技术理念与文化,推动国内云安全攻防发展。

2、整合国内外的先进经验及实践,建立和发展云安全攻防体系,包括但不限于最佳实践、安全指南、测试基线、测试标准、前沿技术研究等。

3、落实“以攻促防”理念,提高国内云计算整体安全水位。

4、发布云安全渗透测试技术标准、白皮书、研究报告等。

工作组联系方式

登录

登录 首页

首页 会员

会员 活动

活动 研究

研究 培训

培训 评测认证

评测认证 解决方案

解决方案 关于我们

关于我们