2024.05.29

2024.05.29 6224

6224

Devops成为云原生生产过程中必备的生产工具,

但数据安全如何保障?

Kubernetes成为云原生容器管理事实的标准编排工具,

它的漏洞又该如何防范?

云原生安全技术人才的匮乏的现状,

我们又如何应对这一基础设施建设的挑战?

2024年06月13日(周四)下午14:00-17:00, 云安全联盟大中华区联合CCF计算机安全专业委员会主办,绿盟科技、安易科技、集智未来承办,银行科技研究社支持的“CSA研讨会|云原生安全技术与发展”研讨会将在北京召开。在Devops数据泄露检测、Kubernetes风险检测、云原生安全人才培养等领域展开深入探讨。

主办方领导致辞

议题抢先看(持续更新中)

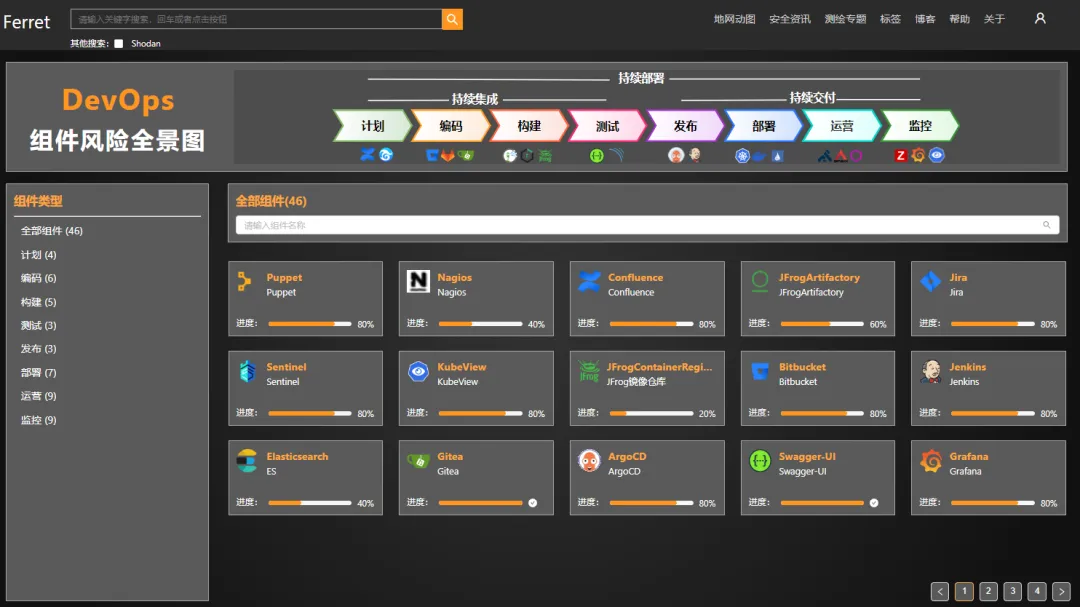

- 议题:DevOps流程中的云上数据泄露风险

刘文懋

CSA大中华区云原生安全工作组联席组长、

CCF理事、绿盟科技创新研究院总经理

本议题介绍了云原生安全的两个发展趋势,即云原生基础设施安全与DevOps流程中软件供应链在云上的暴露风险。

云上风险的发现与治理将成为未来业务上云的趋势,需要企业重点关注。特别是在DevOps中,开发团队大量使用第三方开源软件或软件库,或使用公开的容器镜像,以提升开发效率。然而,这些开源软件或容器镜像可能存在安全漏洞,或遭到恶意污染,从而使相应的服务或应用存在安全风险。此外,云服务如存在配置错误或凭证失窃,容易被攻击者利用;而某些云计算应用和系统本不应对外提供服务,但由于部署者无意中的错误导致对外暴露,也会增加安全风险。

通过网络空间测绘知识图谱、资产分层责任主体挖掘等技术,可以快速定位到风险责任方,有效治理云上的各类数据泄露事件。

- 议题:Kubernetes风险检测技术

王亮

CSA大中华区专家、安易科技副总经理

本议题将简述Kubernetes自身的多种风险以及这些风险引发的威胁和挑战。我们将探讨通过一系列云原生技术手段识别和控制Kubernetes使用过程中的风险,使其达到产业应用所能承受的风险基线之下。

Kubernetes已成为云原生编排系统的事实标准,并在DevOps流程的云原生运行中得到了广泛应用。然而,Kubernetes使用过程中的不当配置和组件漏洞可能在云原生运行时阶段引入新的风险和挑战。攻击者利用Kubernetes暴露出的弱点,通过越权访问、漏洞提权、后门植入等手段对集群发动攻击,以获取云原生资产的权限。实现Kubernetes集群安全,一方面需要注重集群自身配置的安全,更有效的安全机制是将安全检测能力移动至API调用阶段的检测。

参会单位(陆续邀请中)

|

公安部第一研究所 |

中国移动 |

|

中国电信 |

中国联通 |

|

国家电网 |

工商银行 |

|

农业银行 |

中国银行 |

|

中国建设银行 |

华夏银行 |

|

招商银行 |

京东集团 |

|

腾讯安全 |

新奥集团 |

|

百度安全 |

字节跳动 |

|

中信证券 |

中兴 |

|

中国光大银行 |

小佑科技 |

|

青藤云 |

天翼云 |

|

金山云 |

中国软件评测中心 |

(持续更新中)

议题征集持续进行中

为了进一步丰富我们即将在6月13日北京举行的“CSA研讨会|云原生安全技术与发展”会议内容,我们诚邀业界专家参与演讲,共同探索云原生安全技术与发展趋势,预见云原生新未来。如有意向可扫码联系CSA秘书处。

观众报名通道

报名链接:https://csagcr2021.mikecrm.com/2I5jKIR

报名截至时间2024年6月10日12:00

报名后需审核名单

若审核通过将通过邮件/短信通知

合作单位

登录

登录 首页

首页 会员

会员 活动

活动 研究

研究 培训

培训 评测认证

评测认证 解决方案

解决方案 关于我们

关于我们