2024.06.14

2024.06.14 5992

5992

CSA研讨会"云原生安全技术与发展"在北京成功举办。本次研讨会由云安全联盟大中华区(以下简称“CSA大中华区”)联合CCF计算机安全专业委员会主办,绿盟科技、安易科技、集智未来承办,银行科技研究社支持,旨在探讨云原生安全新技术趋势,为参与者提供一个交流和学习的平台。

公安部第一研究所领导、CCF计算机安全专业委员会常务副主任于锐致辞指出,云原生技术带来了快速创新和高可用性,但也伴随着新的安全风险。我们需要系统性地构建云原生安全体系,覆盖开发、镜像、容器、宿主机、应用、基础设施、网络和数据等各个方面,推动安全与云计算的深度融合。

CSA大中华区研究院执行院长吕鹂啸强调,云原生和AI技术是产业变革的关键动力,但也带来新的安全挑战。我们需要强化云安全合规与标准建设,完善各行业的云安全和AI安全标准,确保企业遵循一致的安全标准和最佳实践。同时,CSA大中华区发布了一系列规范,为业界提供统一的测试框架,并推动跨行业和国际间的合作与交流。

以下为嘉宾主题演讲内容:

Devops中云上数据泄露风险分析

CSA大中华区云原生安全工作组联席组长、CCF理事、绿盟科技集团创新研究院总经理刘文懋介绍了云原生安全的两个发展趋势,即云原生基础设施安全与DevOps流程中软件供应链在云上的暴露的风险。云上风险的发现与治理,将会是未来业务上云的趋势,需要企业重点关注。此外,刘文懋重点介绍了CSA《云原生安全技术规范》标准,以及与公安三所联合发布的CNST云原生安全可信认证。他还分享了CSA云原生安全领域的多项研究成果与行业指南,呼吁大家积极参与标准认证和行业研究工作。

云上供应链风险包含代码仓库、凭证、数据泄露。可以利用网络空间测绘技术,寻找组织云上服务配置、供应链组件等存在安全风险,发现其资产的攻击面(云上服务、DevOps组件、云上数据),实现云上风险可视化。云上风险风险治理主要用到以下技术:

源代码泄露核查技术:集网络空间测绘研究及代码核查能力于一身,运用资产聚类、指纹识别、漏洞挖掘、敏感信息识别、机器学习等技术,具备识别面广、检测精准、全行业覆盖的特点,可面向不同场景检测和分析泄露代码仓库,及时发现潜在的风险,大大加强供应链代码仓库的安全。

基于多源信息融合的资产分层责任主体挖掘:通过搜集网空资源管理、注册、使用等权威和第三方数据,挖掘关联网络空间资产的多粒度归属关系,识别资产分层责任主体,构建网络空间资产归属关系知识图谱,实现网络空间与社会空间映射,支撑重点单位网空资产暴露面监管治理。

云原生系统新型攻击与防护

浙江大学网络空间安全学院百人计划研究员、博士生导师、计算机科学与工程系副主任申文博强调以容器为核心的云原生技术具有效率高、启动快、部署灵活等优势,近年来获得了大规模应用,已成为云计算的关键支撑技术。云原生系统主要依赖操作系统内核机制进行容器隔离和资源限制。然而,当前支撑云原生的关键内核机制缺乏系统性的安全分析,对资源的隔离和限制性不足。

针对这些问题,介绍针对容器资源隔离和限制的三项研究工作。在容器资源隔离方面,揭示出操作系统级虚拟化的固有问题-共享内核变量和数据结构。这些共享抽象资源可被用于攻击操作系统所有主要功能,同时可攻击所有主流操作系统。在容器资源限制方面,系统性地分析了Linux内核内存记账缺失漏洞,找出了影响广泛的记账缺失漏洞,针对此类漏洞研究所获得的两个CVE编号CVE-2021-3759和CVE-2022-0480进行了详细解释。在Kubernetes安全分析方面,提出并分析了K8S三方应用存在的过度权限问题,针对研究过程中所获得的八个CVE进行了分享。

Kubernetes风险检测技术

安易科技副总经理王亮介绍使用 Kubernetes 时最大的关切之一是了解Kubernetes安全态势。作为使用者或运维者应考虑到可能碰到的风险与挑战。

Red Hat 2023 年 Kubernetes 安全状况报告中提到当前困扰Kubernetes的最主要的两大类风险分别是:漏洞、配置错误。配置错误包含以下7个方面的风险:工作负载配置不当、集群组件配置不当、RBAC配置不当、缺失网络隔离控制、缺失日志和监控、缺失集中策略执行、缺失机密管理。漏洞包含以下3个方面的风险:供应链漏洞、身份验证机制失效、Kubernetes组件漏洞。

文中以云原生基础设施视角将上述的错误配置、漏洞两类风险中的10个方面安全问题关联至Kubernetes Control plane、Worker、Container runtime、Container Registry。在云原生基础设施的使用过程中建议使用Kube-bench工具对Kubernetes工作负载、Kubernetes组件等进行风险检测。使用Kubiscan、Krane工具扫描Kubernetes集群中的RBAC静态分析、风险权限发现。使用Prometheus、Grafana工具增加集群可视化能力。使用KubeView发现集群中Pod、Controller、PV之间的依赖关系。使用Falco做运行时阶段的威胁行为检测。使用OPA作为Kubernetes运行时的准入控制器阻断风险镜像或实例化的使用过程。通过多种检测手段的综合使用,对Kubernetes、容器运行时、OS、Registry等资产进行全方位的风险识别及抑制。

云原生安全与CSA人才培养

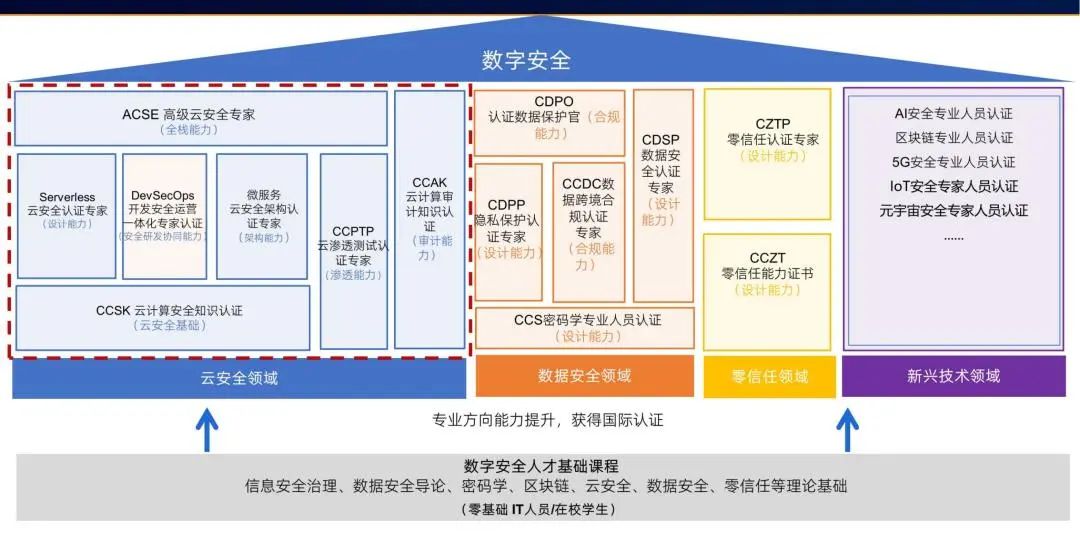

CSA大中华区专家李岩表示云原生时代需要具备全站技能的安全人才,涵盖基础设施、集群、容器和代码开发安全。推动DevSecOps和微服务架构的安全实施,注重内生安全和敏捷安全。组织需调整架构,采用新型安全模式。CSA致力于培养全站式人才,推出云渗透测试课程,提升实操能力。同时,需重视AI和云原生技术带来的数据安全、零信任安全和新兴技术的安全挑战。

CSA数字安全人才体系2.0

圆桌会议:云原生化的安全挑战与思考

本次圆桌会议由CSA大中华区研究院助理院长郭鹏程主持,讨论嘉宾包括绿盟科技集团创新研究院总经理刘文懋、小佑科技技术支持负责人白黎明、Ucloud安全负责人冯明和中国移动云能力中心安全产品部系统集成工程师郭淑芳。

议题涵盖以下内容:云原生安全的理解与厂商提供的安全能力对比、云安全的未来趋势、云原生安全的特点与优势、面临的最大挑战DevSecOps对应用安全的影响、微服务架构对安全的影响、软件供应链安全的依赖、AI技术在云原生安全中的应用以及云原生安全在促进安全一体化发展中的积极作用等问题展开讨论。

登录

登录 首页

首页 会员

会员 活动

活动 研究

研究 培训

培训 评测认证

评测认证 解决方案

解决方案 关于我们

关于我们