2023.10.27

2023.10.27 7086

7086

随着云计算技术的迅猛发展,越来越多的组织将数据和业务迁移到云平台上,享受着云计算带来的弹性、可扩展和便捷的优势。在云环境中,IaaS(基础设施即服务)和PaaS(平台即服务)作为两种常见的云服务模型,为组织提供了强大的托管应用程序和基础设施的能力。然而,云计算环境也面临着来自不断演化的网络威胁和攻击的挑战。

云安全联盟大中华区发布报告《了解云攻击向量 》(以下简称报告),报告旨在以IaaS和PaaS服务模型视角出发,梳理常见的云攻击向量,并通过与之与相关的CSA研究和其他威胁模型进行对应,将这些攻击向量一一列举出来。本文报告包含八个与IaaS和PaaS相关的攻击向量,涵盖了工作负载、存储等方面的错误配置或漏洞。(原报告中的解读更为详细。建议想要更具体地了解详情的读者朋友进一步做阅读)

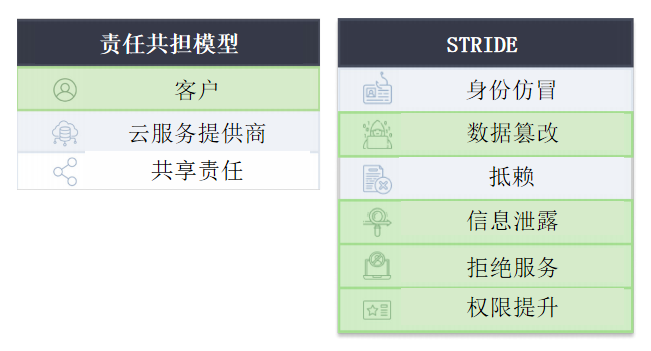

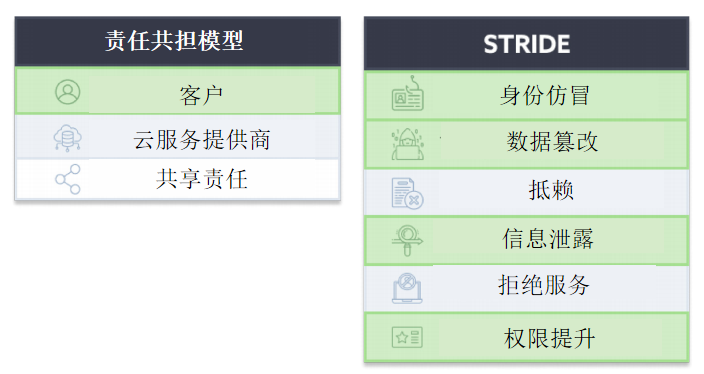

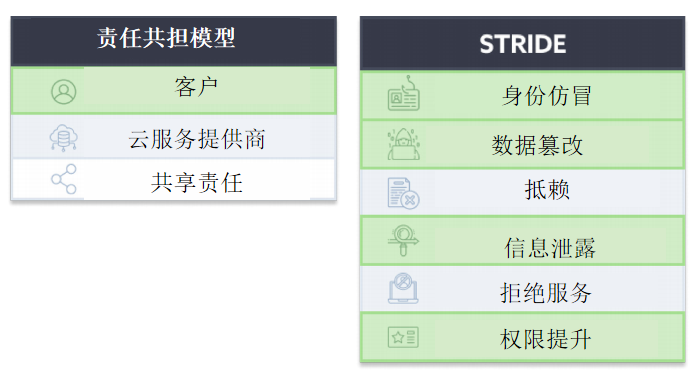

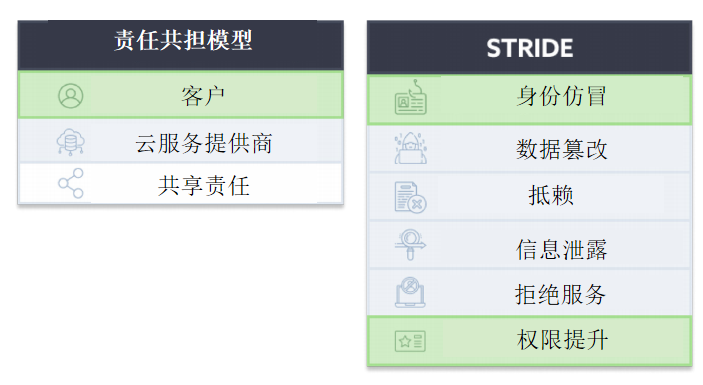

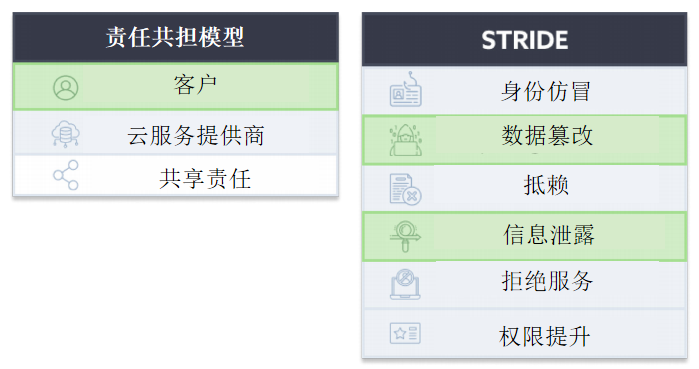

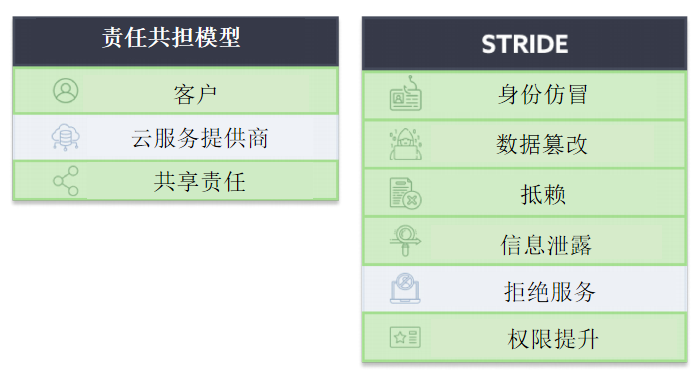

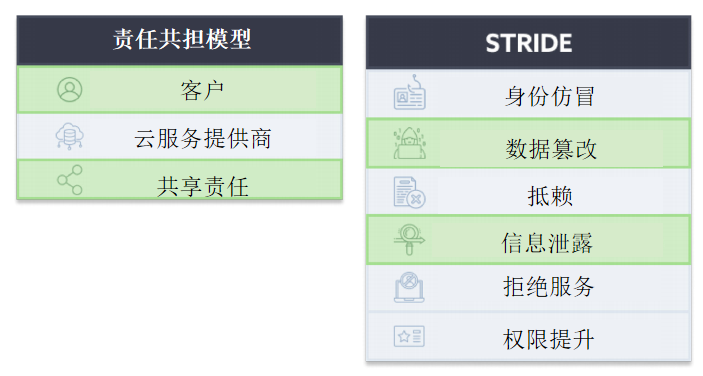

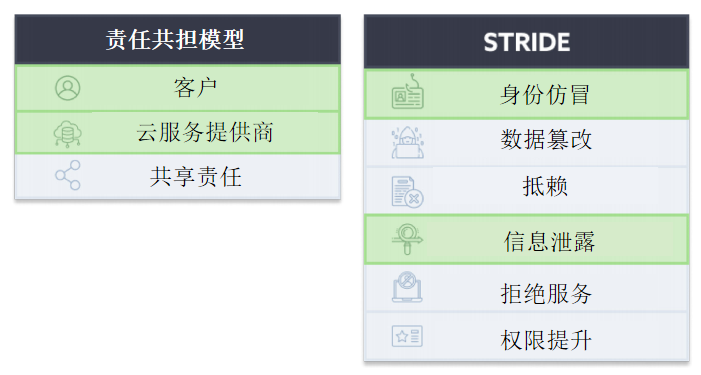

基础设施即服务 (IaaS) 和平台即服务 (PaaS) 的攻击向量区别在于客户对其环境的控制级别,而攻击向量存在于所有级别在云堆栈中,服务模型决定由谁负责以及由谁缓解。

在IaaS环境中,客户对基础设施和操作系统具有更多的控制权。这意味着攻击面更大,因为客户需要负责保护其自己的虚拟机、存储和网络。在IaaS环境中,常见的攻击向量通常针对虚拟机、存储和网络安全设置中的错误配置或漏洞。而在PaaS环境中,客户对软件和应用程序代码拥有更多的控制权,但对基础设施的控制权较少。攻击面与IaaS类似,但更加关注应用程序代码和配置设置中的漏洞。

本研究的目标是梳理常见的IaaS/PaaS攻击向量,并将它们列举出来,与相关的CSA研究和其他威胁模型进行对应,以便组织更好地了解针对云托管应用程序和基础设施的攻击中使用的常用攻击向量,并制定确定在控制和安全工作上应该重点关注的领域。

在回顾了大量IaaS与/PaaS 相关的安全事件后,我们将安全事件的细节细化为八个与IaaS与/PaaS相关的攻击向量:

可利用的工作负载

CSA将工作负载定义为“处理单元,可以在虚拟机、容器或者其他的云资源中”。可利用的工作负载是一种攻击向量,提供攻击者利用工作负载漏洞在云环境中获取初始访问的能力。这些漏洞可以是已知的漏洞,也可以是0 day漏洞。这种攻击方法的一个常见影响是加密货币挖矿或勒索软件攻击。

工作负载权限过高

在云环境中,工作负载,例如虚拟机或容器,通常会被分配一个身份或角色,用于执行在云基础设施上的操作。一个典型的例子是为虚拟机分配角色,以便其可以访问云存储。在此攻击向量中,如果攻击者能够获取对工作负载的访问权限,就可以利用这些过高的权限对环境造成进一步危害。

不安全的密钥、凭证和应用密钥

明文凭证或未受保护的凭证可能采用不同的形式,并存放在不同的位置,例如位于云工作负载、服务或代码存储库中。常见的攻击向量包括将 IAM 访问密钥或 API keys嵌入配置文件、模板或实际代码中,或者将 SSH keys嵌入到镜像或工作负载中。

可利用的身份验证或授权

该攻击向量详细描述了对实体(如用户、工作负载、功能、角色、组等)不当的管理与身份验证。每个身份都应该受到安全控制,如果忽略某些身份,例如长期未被使用或根本未被使用但拥有过高权限的身份,可能会导致未被察觉的攻击行为。

未经授权访问对象存储

对象存储是云中最常见的服务之一。该攻击向量详细描述了云托管存储中存在的公开访问对象的情况,这些对象无需用户身份验证或授权(通常是由于配置错误导致)。在未经授权的情况下,攻击者可以利用常见工具读取或写入数据,从而危害存储数据的可用性、完整性或机密性。

第三方跨环境/账户访问

组织在支持、监控或保护其环境时,常依赖第三方供应商和托管服务提供商。这种访问可以通过多种方式实现,例如使用 API、IAM 角色、VPC 对等互连、代理软件,或者是由第三方控制的特定VM或容器驻留在客户环境中如果第三方受到攻击或遭受损害,公司可能会面临一定的风险。

不安全/未加密的快照&备份

该攻击向量涉及云平台或服务中存在的不安全或未加密的快照或备份。这些快照/备份可能包含敏感信息,例如密码、个人数据或机密商业信息。如果没有采取加密或其他安全措施进行适当保护,未经授权的攻击者可能会访问这些快照/备份。

受损镜像

该攻击向量描述了攻击者通过恶意修改的镜像,从而使用这些镜像访问云资源。通常是通过在镜像中创建后门或混淆恶意软件来实现的。

总结来说,随着云计算的普及,网络威胁和攻击呈显著增加趋势。虽然风险、威胁和漏洞的数量和重要性有所提升,但使用的攻击向量相对稳定。本文旨在聚焦在这些攻击向量上。过深入了解风险与所使用的攻击向量之间的关系,云安全专业人员可以更好地确定工作重点应落哪些方面。

CSA 云渗透测试相关课程推荐

CCPTP(Certifified Cloud Penetration Test Professional)云渗透测试认证专家,旨在提供针对云计算渗透测试所需的专业实操技能,弥补云渗透测试认知的差距和技能人才培养的空白,提升专业人员能力及提供认证证书,为云计算产业发展提供渗透人才队伍保障。

认证课程包含了云渗透测试知识体系、测试流程、实践技术、法律法规、渗透测试人员道德规范、渗透测试方法论 以及实操技术等内容。

课程对象:适用于渗透测试人员、安全评估人员、信息安全管理人员和其他对云计算安全有兴趣的人员等,需具备一定的云计算、云安全或渗透测试的基础知识。

课程目标:通过CCPTP课程学习,要求学员系统掌握如何开展云计算下的渗透测试工作,在云上授权目标系统中寻找弱点和漏洞,并以合法的方式评估目标系统的安全状态,同时针对相关的弱点和漏洞要能提供有效的安全改进或加固建议。

>01

熟练掌握常见云服务模型(IaaS、PaaS、SaaS)测试方法及主流云平台在租户视角的最佳安全实践,包括但不限于租户上云的安全架构设计、租户安全基线配置、安全加固知识,例如合理规划账号IAM规划设计、VPC规划、安全组设计、镜像安全、云存储安全、安全组策略等。

>02

要求熟练掌握针对主流云平台云租户视角的渗透测试。基于攻击面的暴露程度,按照从云上资产发现与信息收集阶段开始,依照云上租户应用层至云底层基础设施层的层级顺序,学习相关的渗透测试方法、测试工具,并具备渗透测试的实操能力。

>03

根据渗透测试的情况撰写专业的云渗透测试报告(报告内容包括但不限于漏洞证明过程、修复或安全加固建议)。

致谢

《了解云攻击向量》(中文版)报告支持单位:

腾讯云鼎实验室成立于2016年,是腾讯安全旗下的顶级实验室之一。秉承“一切以用户价值为依归”的理念,云鼎实验室坚持研究创新和实践落地并重的技术路线,专注于云安全技术研究和创新工作,在大规模云安全防护和治理、云原生安全技术、密码学和云数据安全、容器和虚拟化安全、硬固件和基础设施安全等多个领域展开技术研究和产品创新工作。云鼎实验室同时也负责腾讯云平台自身的安全建设、防护和治理工作,通过安全治理体系建设、持续性安全攻防对抗、大数据安全运营平台、和云原生安全托管服务(Cloud-MSS)持续保障腾讯云平台及云上数百万租户的安全。

腾讯是 CSA全球会员单位,支持该报告内容的翻译,但不影响 CSA 研究内容的开发权和编辑权。

报告主要贡献专家:李鑫、高瑞强

本文作者:

李鑫

腾讯安全云鼎实验室攻防负责人

高瑞强

腾讯安全云鼎实验室云安全高级研究员。云安全联盟(CSA) 云渗透测试认证专家课程(CCPTP) 核心开发人员、专家讲师。

登录

登录 首页

首页 会员

会员 活动

活动 研究

研究 培训

培训 评测认证

评测认证 解决方案

解决方案 关于我们

关于我们