2022.02.08

2022.02.08 4535

4535

一、方案背景

目前某交通建设集团数据中心内部千台主机所采用的网络安全防护手段主要有边界类以及终端类等产品,现有的安全防护产品无法实现数据中心、公有云等上千规模的虚机访问关系可视化、不同介质环境的统一精细化管理、点对点白名单式的访问控制,访问控制策略的管理现状主要采用人工梳理的方式梳理数据中心内部各主机相关联的业务主机,人工梳理各主机所需开放的业务端口,采用人工方式设置每台主机的访问控制策略,当主机业务发生变化或主机迁移时,需人工更新访问控制策略。这种人工管理访问控制策略的管理方式耗时长且策略梳理困难,亟需实现基于业务的访问控制关系和端口的自动化梳理、实现基于业务的访问控制策略的设置、实现策略的自适应更新及实现不同介质环境的统一管理。

二、方案概述和应用场景

1.现状描述

1)第一阶段

我司在某交通建设集团完成了对 vpc 间防火墙的部分替换,利用微隔离策略替代原有vpc 间的防火墙策略的替换。

2)第二阶段

对某交通建设集团下属 50 余家二级单位进行纳管,做到分级授权、分散管理,分数部署方式,避免边界防火墙压力过大;

3)第三阶段

完成对 4A 身份系统的对接;

完成与 CMDB 的对接,进行配置、策略的同步更新;

2.蔷薇灵动 5 步实现数据中心零信任

1)明确要实施微隔离的基础设施,确定管理范围

某交通建设集团部署我司集群版管理中心,最大管理范围可达 25000+的终端。对纳管范围内的虚拟机进行客户端部署,同时通过独特的身份标签技术对每一台机器进行描述。

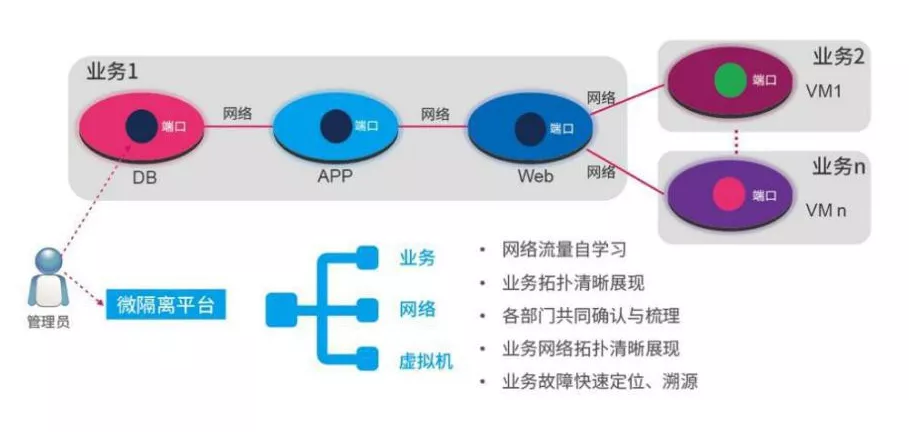

2)利用可视化技术对业务流进行梳理

图1

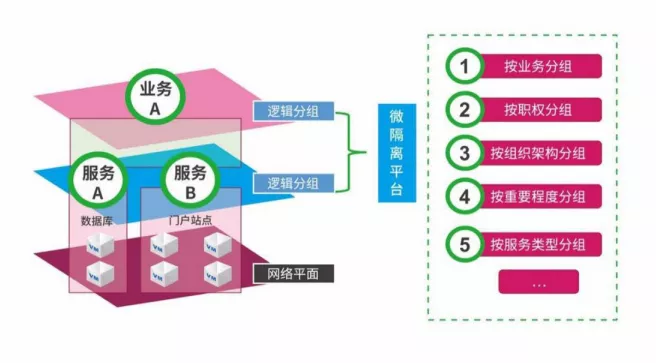

3)根据业务特征,构建零信任网络架构

图2

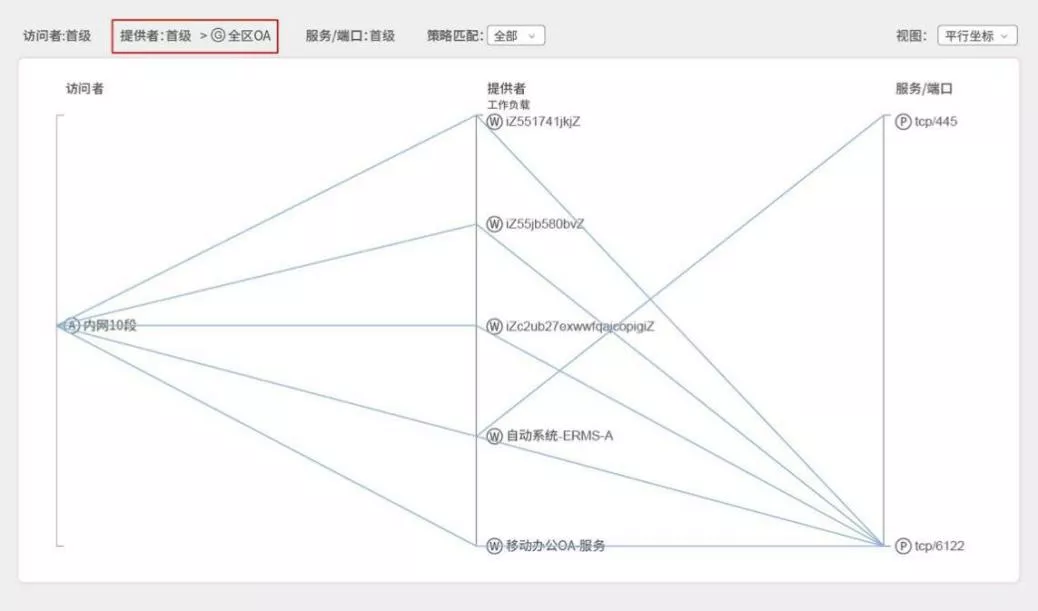

4)生成并配置微隔离策略,对被防护系统实施最小权限访问控制

图3

5)对主机网络行为进行持续监控

图4

三、优势特点和应用价值

1.优势特点

1)分级授权、分散管理

大型企业规模庞大、分层过多造成管理及运维困难,各部门协同工作效率不高,很难及时作出有效决策。

能力体现:蔷薇灵动蜂巢自适应微隔离安全平台能对不同权限用户提供细致到功能点的权限设置,区分安全、运维与业务部门的权限划分,结合微隔离 5 步法更好地实现数据中心零信任。

2)高可靠、可扩展集群

微隔离产品属于计算密集型产品,随着点数的增多计算量成指数型增长,在应对超大规模场景时如何保持产品的稳定性、抗故障率等是一种巨大挑战。

能力体现:蔷薇灵动蜂巢自适应微隔离安全平台支持集群模式,支持更多的工作负载接入,降低系统的耦合性,更以扩展,解决资源抢占问题,提升可靠性, 有更好的抗故障能力。

3)大规模一步通信引擎

随着超大规模场景的需求日益增多,管理中心和客户端之间通信能力迎来巨大挑战。

能力体现:蔷薇灵动蜂巢自适应微隔离安全平台可做到高效并发通信,通过软件定义的方式,从各自为战彼此协商走向了统一决策的新高度。

4)API 联动、高度可编排

超大规模情况下,资产信息、网络信息、安全信息、管理信息、运维信息等各自独立,不能紧密结合。

能力体现:蔷薇灵动蜂巢自适应微隔离安全平台面向云原生,API 全面可编排,便于融入客户自动化治理的体系结构里,将各信息平面打通并精密编排在一起,促进生态的建设。

5)高性能可视化引擎

随着云计算时代的来临,网络流量不可见就不能对业务进行精细化管控,同时也不能进行更高层的网络策略建设。

能力体现:蔷薇灵动蜂巢自适应微隔离安全平台对全网流量进行可视化展示, 提供发现攻击或不合规访问的新手段,为梳理业务提供新的视角;同时平台可与 运维管理产品对接,便于对业务进行管理。

6)高性能自适应策略计算引擎

随着业务不断增长,企业网络架构不断演进、内部工作负载数量也呈指数型增长。超大规模场景下,海量节点、策略量大增、策略灵活性不足等问题日益显著, 而企业往往缺少有效的应对方式。

能力体现:蔷薇灵动蜂巢自适应微隔离安全平台可以自动适应云环境的改变。面向业务逻辑与物理实现无关,减少策略冗余。为弹性增长的计算资源提供安全 能力。软件定义安全,支持 DevSecOps,安全与策略等同。

2.应用价值

1)业务价值

满足数据中心中各业务对东西向流量管控的要求。

针对现有业务场景,根据业务实际的访问情况,配置点对点白名单式安全策略;需对内网服务器(虚拟机)细分安全域。对于高危端口、异常来源 IP、异常主机,需在网络层直接关闭、阻断。防止攻击者进入网络后在数据中心内部横移;在上千点主机的业务规模下,当主机的业务、IP 等发生变化时,需能够实现访问控制策略的自适应更新;需实现针对物理机、虚拟机及容器的统一管理。

2)攻击面缩减。

数据中心内部存在大量无用的端口开放,存在较大风险。

3)发现低访问量虚机。

目前数据中心内部存在有些虚拟机访问量较少,使用频率不高的情况,这造成了资源浪费,并且可能成为僵尸主机,增加安全风险。

4)内部异常流量发现。

目前数据中心内部缺少对于内部东西向流量的监测能力,内部存在不合规的访问行为。

5)简化安全运维工作。

目前数据中心内部由于历史原因及人员的更迭,现有很多规则已与需求不符, 但由于不清楚业务访问逻辑,安全策略调整十分困难,需要能够减少安全策略总数,并对策略调整提供依据。

6)投资有效性需求。

目前数据中心内部采用传统物理服务器,虚拟化云平台也在持续建设中(按照规划,云平台将发展为混合云架构),以及不排除未来会采用容器技术进行业务搭建。考虑到投资的有效性,具体要求如下:

- 既适用于物理机、也适用于不同技术架构的云平台。

- 可以对容器之间的流量进行识别和控制。

- 物理机、不同技术架构的虚拟机、容器均可在同一平台进行可视化呈现及安全管理。

7)协助满足等保 2.0 的要求。

等保新规中“能够识别、监控虚拟机之间,虚拟机与物理机之间的流量”等要求。

2.功能分析

1)内部流量可视化

- 需要在一个界面中绘制全网业务流量拓扑,并能实时更新访问情况;

- 需识别物理机之间、虚拟机之间、虚拟机与物理机之间的流量;

- 需识别流量的来源 IP、目的 IP、访问端口即服务;

- 需能够查看虚拟机所开放的服务、服务所监听的端口,及服务对应的进程;

- 需能够记录服务及端口的被访问次数;

- 需能够记录被阻断的访问,包括来源 IP、访问的服务及端口、被阻断的次数等信息;

- 拓扑图需可以标识出不符合访问控制策略的访问流量;

- 拓扑图中的元素需支持拖动、分层,实现业务逻辑的梳理。

2)对未来可能涉及到的容器环境提供微隔离防护能力

- 需能够识别容器之间的访问流量;

- 需识别流量的来源 IP、目的 IP、访问端口及服务;

- 需能够实现容器之间的访问控制。

3)微隔离策略管理

- 需实现全网物理机、虚拟机、容器的访问控制策略统一管理;

- 通过 web 页面需实现访问控制策略的增加、删除、调整;

- 需可以进行精细化访问控制策略的设置,包括访问的来源、目的、访问的端口及服务;

- 需可配置逻辑业务组的组内规则及组间规则。

4)访问控制策略自适应调整

- 当物理机、虚拟机、容器的 IP 发生变化时,产品需能够自动调整所有与其相关主机的访问控制策略;

- 在虚拟机迁移的过程中访问控制策略需能随之迁移;

- 当虚拟机发生复制时,系统能需识别并自动将原虚拟机的角色及访问控制策略应用到新复制的虚拟机上;

- 产品需能够自动发现新建虚拟机,并自动匹配预设访问控制策略。

5)兼容性要求

- 需支持 Windows sever2008R2 和以上Windows 全系 64 位服务器操作系统,及 CentOS、Ubuntu、Redhat 等主流 Linux 发行版本;

- 需支持实体服务器、VPS 和云主机等混合环境;

- 需支持 OpenStack 等云操作平台,Xen、Hyper-V、VMware、KVM 等虚拟化架构。

6)产品安装

- 客户端支持一键快速安装,可利用统一运维工具,一键批量安装;

- 客户端的安装、升级、删除无需重启虚拟机。

四、经验总结

实施过程中的挑战:客户要求虚拟机模板内置客户端镜像形式部署,由于部署时间紧张且需要对不同的虚拟机内的文件进行修改,故没有采取此安装方式。

登录

登录

雷池WAF

雷池WAF 安恒信息

安恒信息