2023.02.22

2023.02.22 7081

7081

2021年,《中华人民共和国国民经济和社会发展第十四个五年规划和2035年远景目标纲要》将区块链纳入数字产业,对其发展作出了重要部署。同年6月中央网信办和工信部联合印发了《关于加快推动区块链技术应用和产业发展的指导意见》,提出加快区块链技术应用规模化,实现跨越式发展。

国际云安全联盟CSA发布报告《Hyperledger Fabric2.0架构安全报告》(以下称报告),本报告聚焦贸易金融工作流程在Fabric中的落地实现,分析了Fabric体系架构在贸易金融工作流程运行时所面临的安全威胁,阐述了在云计算环境下,针对运行Hyperledger Fabric 2.0的许可链网络,如何通过“六步走”的策略,精准、有效地开展安全风险评估,最后从实战经验出发,提出了威胁缓解、安全事件响应准备的相关对策建议。

如何评估Hyperledger Fabric 2.0架构安全风险

识别Fabric 2.0许可链网络的子系统

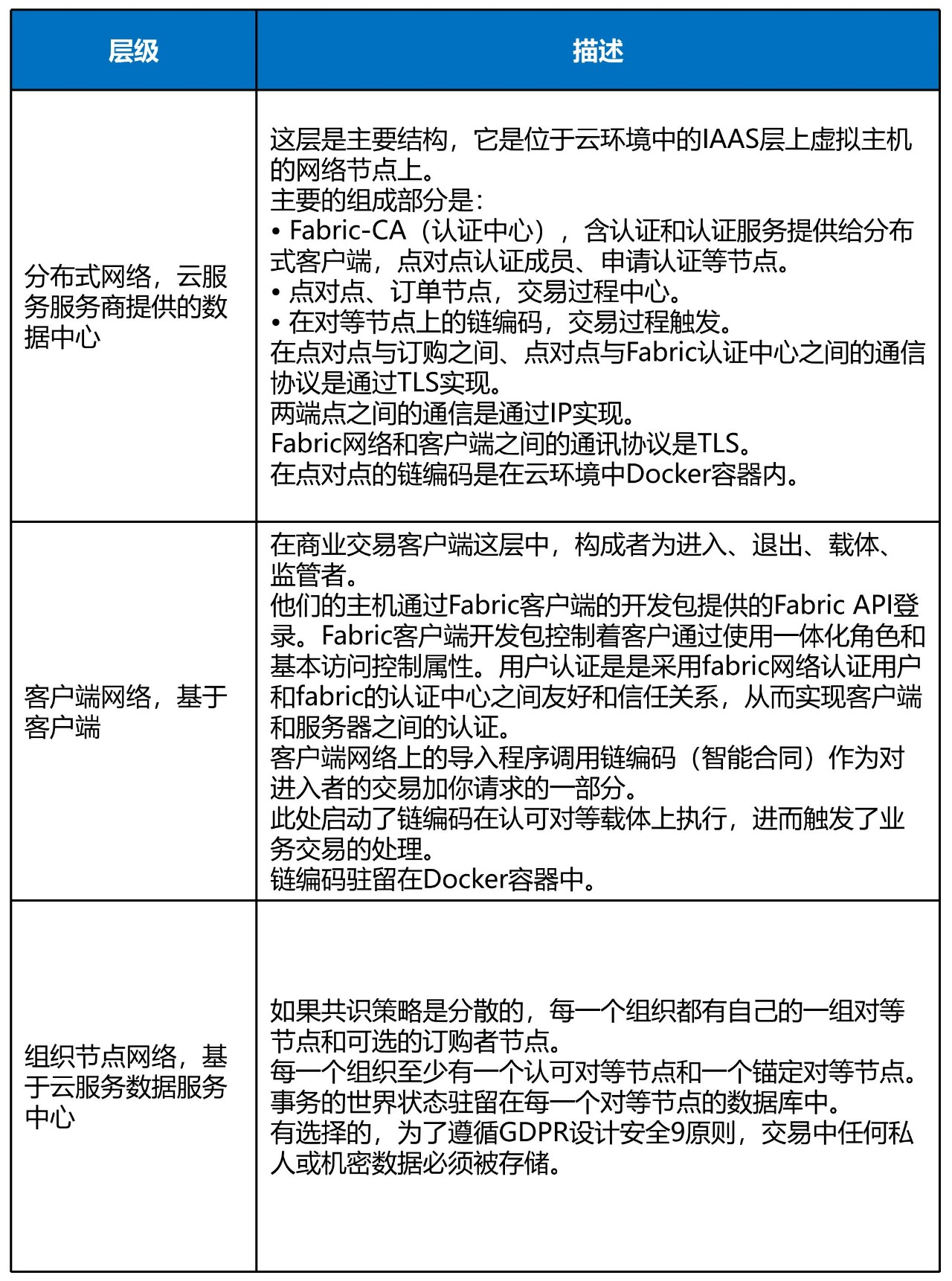

在IaaS云环境中,典型的Hyperledger Fabric 2.0架构由三个不同层面组成。

分解/标识Fabric 2.0许可链的网络信任边界

1、物理网络信任边界

在IaaS云环境下,Hyperledger Fabric可信任的物理网络边界由以下几部分组成:

- 可信任边界-Fabric客户端

- 可信任边界-云服务提供商

- 可信任边界-共识服务

- 可信任边界-账户服务

- 可信任边界-同一组织的对等节点

2、逻辑网络信任边界

Fabric的逻辑网络主要功能是为应用构建通信的渠道,包括对等节点之间、对等节点与身份认证服务之间、对等节点与会员服务之间等逻辑网络。

详细分析运行在Fabric 2.0 许可链网络上的贸易金融工作流程

Fabric 2.0中的私人贸易融资交易流程解构

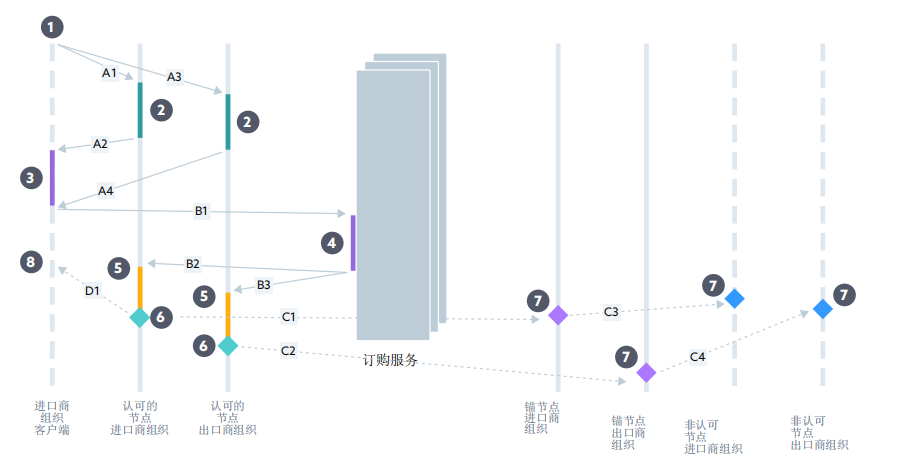

在Fabic2.0网络中,含有个人身份信息(PII)的交易从开始到结束的流程如上图所示,进口商组织客户调用智能合约(步骤1)到被确认的结果通过智能合约提示给进口商组织客户(步骤8),包括了从工作请求开始到工作请求结束的全部网络过程。

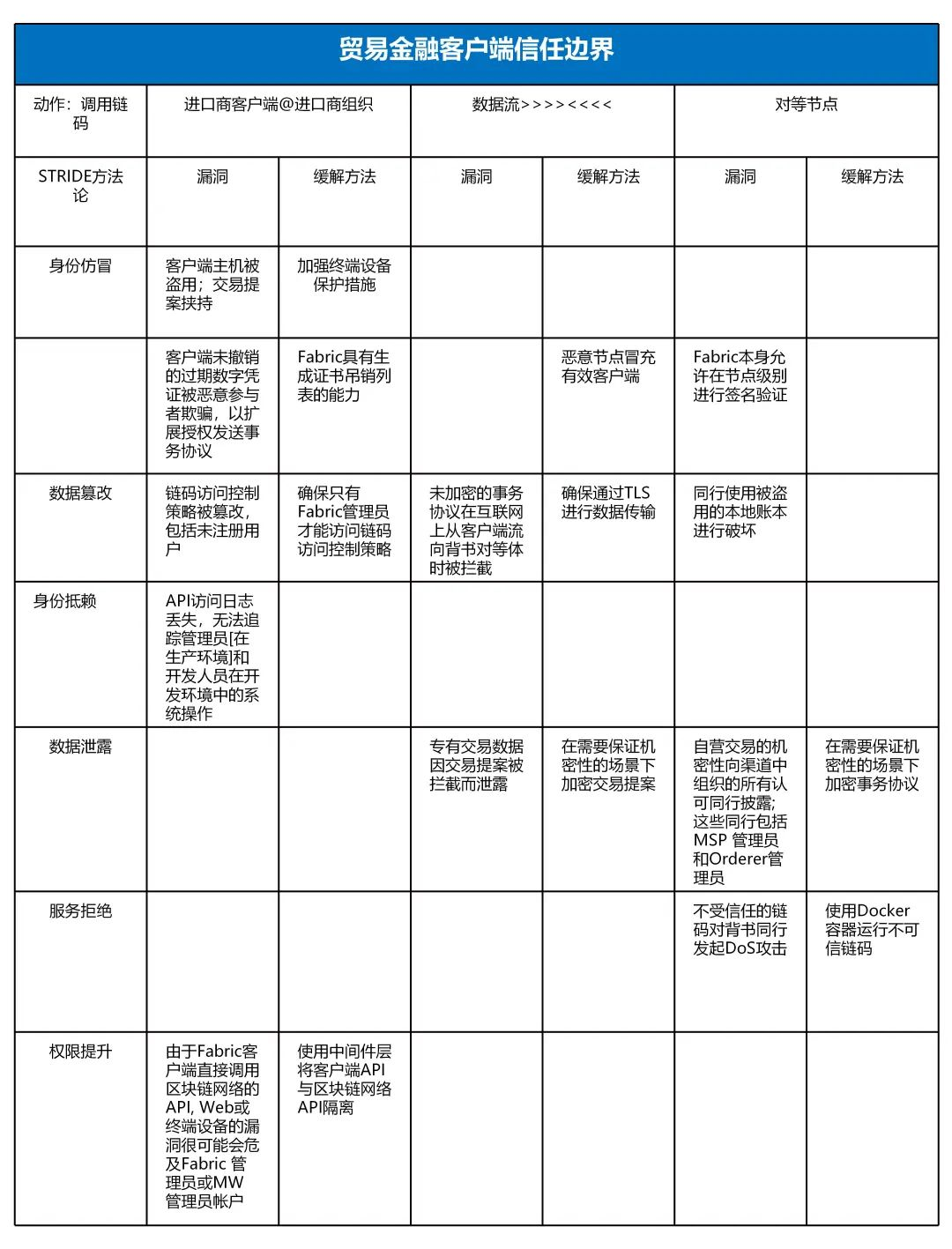

基于STRIDE威胁模型识别贸易金融工作流程中的漏洞

STRIDE威胁模型是由微软提出的⼀种威胁建模⽅法,该⽅法将威胁类型分为Spoofing(仿冒)、Tampering(篡改)、Repudiation(抵赖)、Information Disclosure(信息泄漏)、Denial of Service(拒绝服务)和 Elevation of Privilege(权限提升)。STRIDE威胁建模的流程:1、绘制数据流图;2、识别威胁;3、提出缓解措施;4、安全验证。

示例:STRIDE威胁模型的应用-从进口商组织传输交易协议到对等节

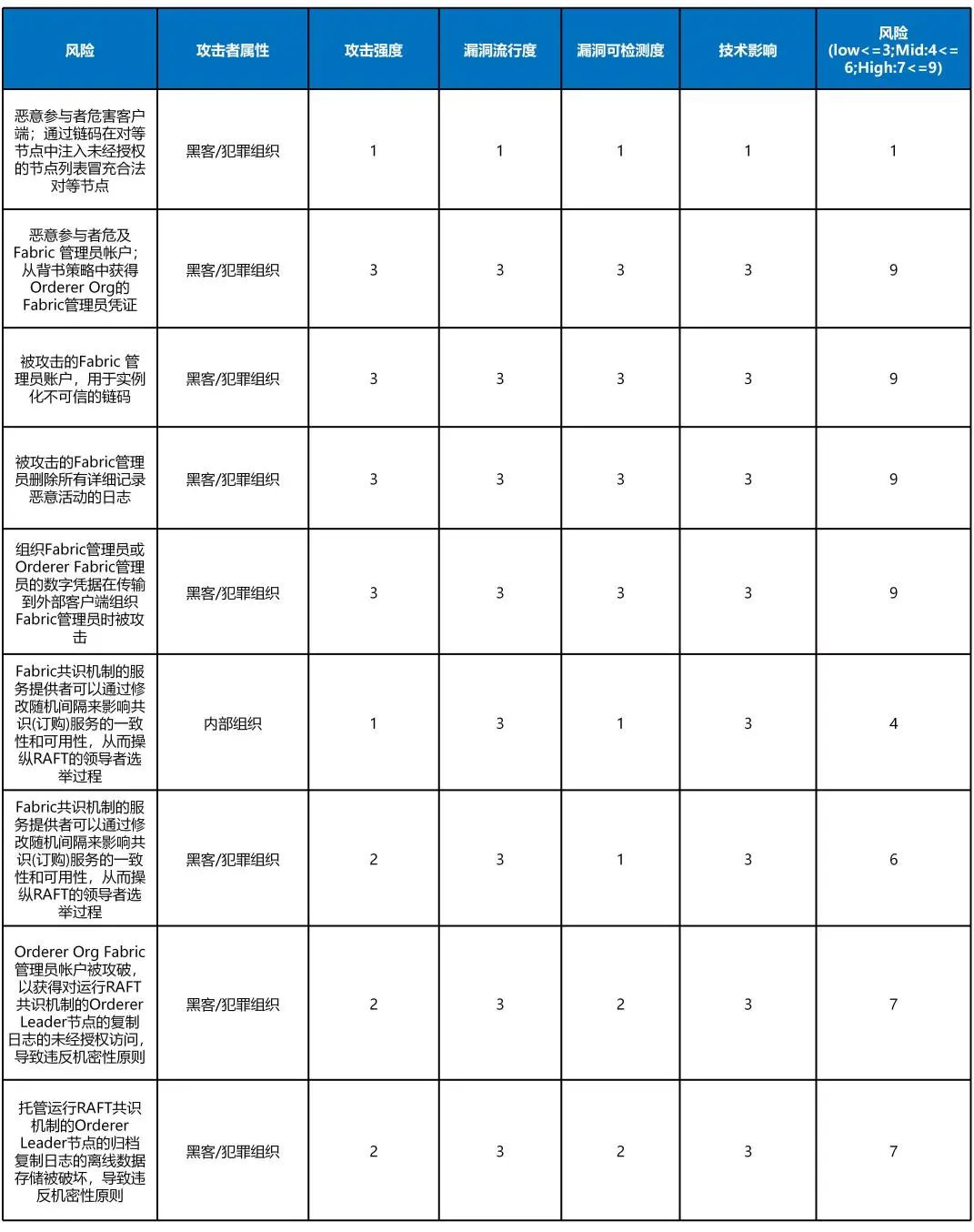

通过评估漏洞的可能性和影响范围来确定风险程度

对使用 STRIDE 识别的漏洞可能性和影响进行评级,并确定 Fabric 2.0 网络的风险程度。

示例:风险列表以及其对应的风险等级

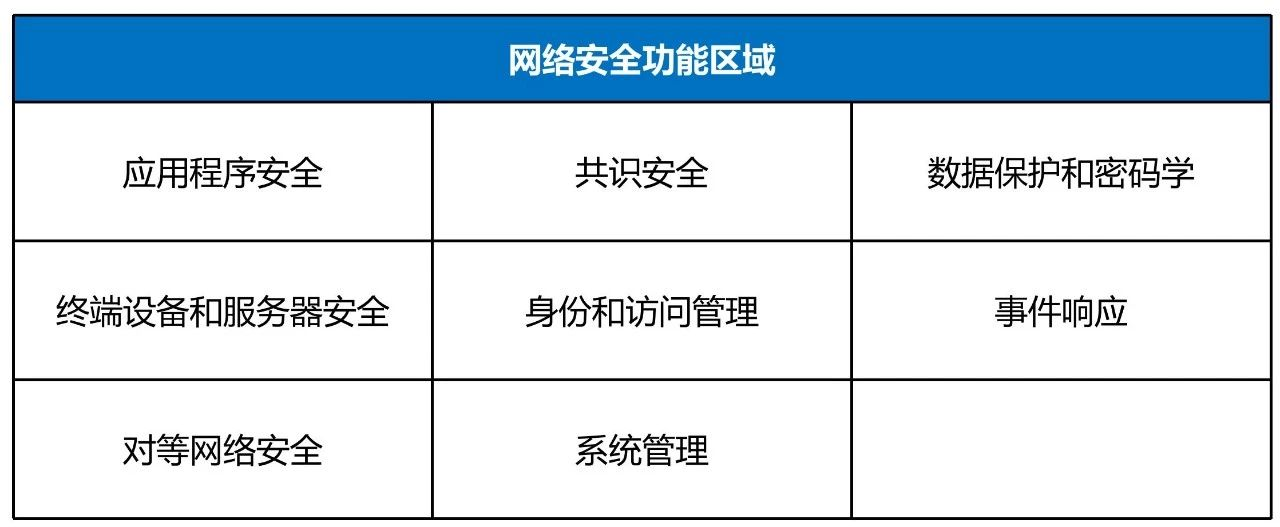

根据网络安全功能域对漏洞进行分组、分类

为了使“控制措施清单”可交付给企业以帮助企业准备就绪,需要将Fabric网络中已识别的漏洞按网络安全功能区域进行分组、分类,这些功能区域可以与企业现有的网络安全能力无缝集成,从而明确角色、责任和问责的界限,从而可以更轻松地跟踪、管理和报告关键漏洞。

总结

当前,Hyperledger Fabric架构广泛应用于国内金融领域的区块链项目,如中国银行、民生银行、邮储银行、工商银行、建设银行等均曾推出过使用Hyperledger Fabric架构的金融区块链项目。

在当前区块链广泛创新应用阶段,报告值得金融行业安全从业者、风险控制管理者和金融行业监管机构参考。国际云安全联盟大中华区(CSA GCR)给出以下两点建议:

1、Fabric系统和证书颁发机构的分散管理,再加上缺乏强有力的治理政策来保护管理渠道和凭证免受入侵,可能会扩大攻击面。建议在云环境中选择单个服务提供商(最好是中立方)与联合证书颁发机构一起管理Fabric网络,将有助于减少由于去中心化Fabric管理而造成的攻击面。

2、与任何区块链一样,Hyperledger Fabric 2.0 的运行以密码学原理为核心。建议在Fabric中加入对于国密算法的支持,以便切实有效地限制漏洞。

致谢

《Hyperledger Fabric 2.0架构安全报告》一文由CSA专家编写,CSA大中华区秘书处组织翻译并审校。

中文版翻译专家组(排名不分先后):

组长:陈钟

翻译组:卞乐彬、蒋蓉生、李安伦、刘广坤、茆正华、汤霖、王彪、姚凯、于继万、余晓光、周利斌

感谢以下单位对本文档的支持与贡献:

启明星辰、天融信、华为、派拉软件

本文作者:李安伦

CSA大中华区专家组成员,拥有近10年的测试、管理工作经验。主要从事网络安全、数据安全、云计算安全、区块链安全等政策研究和制定,区块链安全、云计算服务安全评估、数据安全能力成熟度评估等课题研究、咨询及测评工作。

登录

登录

雷池WAF

雷池WAF 安恒信息

安恒信息