2023.06.07

2023.06.07 6135

6135

微软针对威胁建模(Threat modeling)的描述:威胁建模是帮助保护系统、应用程序、网络和服务的有效方法。这是一种工程技术,用于识别潜在的威胁和建议,以帮助降低风险并在开发生命周期的早期实现安全目标。威胁建模实践使开发团队可以在计划的运行环境的背景下,以结构化的方式思考、记录并讨论系统设计的安全影响。 [1]

NO.2 云计算的发展与技术演进

许多组织采用云原生技术开发新型应用程序,云应用及云安全进入到了加速时代。云原生计算基金会(Cloud Native Computing Foundation)定义了云原生应用的特点是“持续交付、DevOps、容器、微服务”等多个组件[3],云原生应用本身也在发展包括但不限于FaaS,BaaS,其核心是“不可变基础设施”的概念,这也助推了企业向新兴的基础设施转型。

传统模式上,威胁建模不仅仅要考虑IT资产主体也要考虑IT资产的客体。但在云模式下,威胁建模还要充分地考虑云共享责任模型。在云的共享责任模型中,需要根据云供应商的特点,选择合适的管理模型与方法,定义适当的安全级别和安全控制措施。共享责任模型的不同点在于既要考虑云供应商的安全要求,也要考虑客户及用户的安全要求。

在构建应用程序时,威胁建模(Threat modeling)是安全生命周期(SDLC)的关键部分。威胁建模预测设计缺陷和实现弱点如何合理地进行到云应用程序,成为很多企业关心的问题,并且在对云原生应用程序进行威胁建模时,团队必须考虑额外的安全挑战。

云原生应用程序不是包含所有逻辑和操作功能的单一整体应用程序,即传统型巨石架构。云原生应用是由数多个或数百个解耦的组件组成,这些组件可以通过DevOps模式实现独立的实例化、更新或重新部署。

NO.3 云威胁建模方法

CSA推荐应用一致的STRIDE模型与方法,这一方法由微软建立,并广泛地应用于微软的Azure[4], 在安全开发生命周期(SDLC)中识别系统的安全问题,形成基于DevOps的DevSecOps安全交付价值流。通过分析系统中各个组件的安全弱点,产生安全风险评估报告。并且微软结合CSA云安全报告推出公有云威胁的分类法[4]。

CSA应用STRIDE模型于多个数字安全课程包括CCSK、CDSP、CBP、CZTP、CCPTP等,帮助企业建立基于不同视角的数字安全体系。该模型对不同类型的威胁进行分类,以便更好地理解安全性。基于云环境STRIDE模型中的威胁类型的分类示例如下表所示:

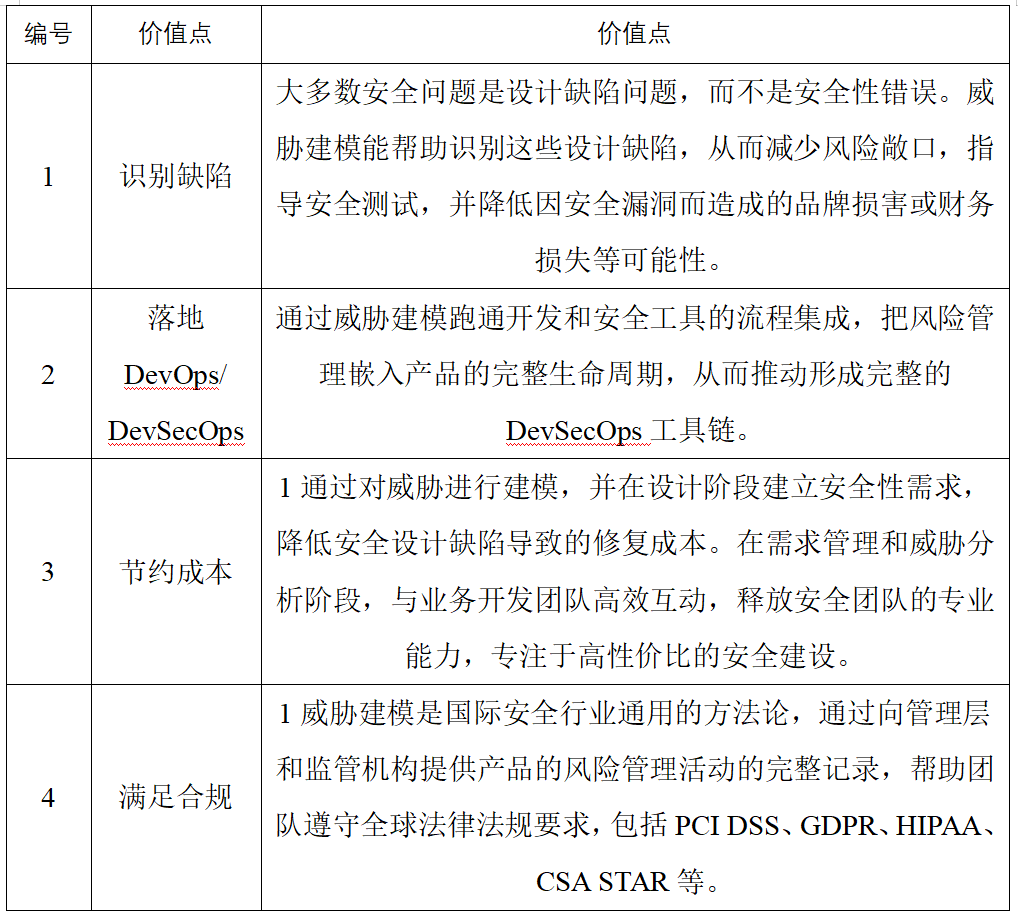

NO.4 威胁建模的价值

威胁建模的工作是在保护有价值的事物上进行识别、交流和理解威胁和缓解措施。有价值的威胁建模工作还会对应用程序的需求、概念、设计、编码、实现等全生命周期的安全进行改进,其威胁建模的经典价值包括但不限于:

NO.5 云威胁建模与云渗透测试

威胁建模是非常重要的云渗透测试中的关键步骤。因为云应用程序的攻击面可以频繁变化。随着企业应用微服务架构,应用程序的攻击面会动态进行变化,例如基于容器的调度、基于FaaS、BaaS等新兴基础设施以及不可变基础设施运营模式,这可能会导致新的威胁。当我们面临这些实例进行测试时,可能会出现新的攻击向量,攻击面也会不断变化。

所以云渗透测试工作的重要性与重复性就不言而喻了,通过云渗透测试可以帮助企业实现初始威胁模型之后控制措施调整 。也可能会随着应用程序的发展而暴露出关键的弱点。

以云计算为中心,渗透测试人员将不会遇到传统的数据中心设计,在这些新兴环境及新兴服务模式下,将面临界新的攻击面及攻击向量。CSA CCPTP云渗透测试帮助企业解决在新兴基础设施下的安全问题。[5]

NO.6 云威胁建模知识检查

你的组织有一个在 Azure 中托管的面向公众的网站。该网站要求用户登录并使用受信任的标识提供者(如 Microsoft 和 Google)来支持登录。黑客向组织的员工发送一封恶意电子邮件,其中包含指向看起来与实际登录页面相同的登录页面的链接,但实际上是为了欺骗毫无戒心的用户泄露其用户名和密码。此类攻击属于哪种类型的安全威胁?[6]

A.SQL 注入攻击

B. 跨站点脚本攻击

C.中间人攻击

D.钓鱼攻击

NO.7 课程推荐及近期开班信息

CCPTP(Certifified Cloud Penetration Test Professional)云渗透测试认证专家,旨在提供针对云计算渗透测试所需的专业实操技能,弥补云渗透测试认知的差距和技能人才培养的空白,提升专业人员能力及提供认证证书,为云计算产业发展提供渗透人才队伍保障。

为满足行业的专业化要求,CCPTP云渗透线下班即将于2023年6月在上海举办开班,为您带来更加专业和前沿的云渗透学习体验。本次课程不仅有的精彩课程,CSA大中华区还将携学员走进云网基础设施安全国家工程研究中心,深入了解了当前数字安全领域发展的最新趋势,让您掌握最新技术、扩展资源圈,为未来的职业发展奠定坚实基础。

云网基础设施安全国家工程研究中心展厅

开班时间:6月10日-11日(线上)+6月17日-18日(线下),周末培训

开班地点:云网基础设施安全国家工程研究中心(上海市浦东新区秀沿路189号B23栋)

CSA数字安全人才认证与培训体系

扫码了解详情

NO.8 附录及参考

[1]Microsoft 威胁建模工具 https://learn.microsoft.com/zh-cn/azure/security/develop/threat-modeling-tool

[2]CSA Cloud Threat Modeling白皮书 https://cloudsecurityalliance.org/artifacts/cloud-threat-modeling/

[3]https://www.cncf.io/

[4]云威胁分类 https://learn.microsoft.com/zh-cn/training/modules/cmu-cloud-security/2-threats

[5] https://c-csa.cn/training/course-detail/i-1840.html

[6] 答案:D,此类攻击是钓鱼式攻击的一个示例,其中,攻击者将用户引导至非法登录页面,其目的是获取登录凭据。

本文作者:李岩

数字化管理布道师:CSA数字化安全(CCSK、CDSP、CBP、CCPTP)首批讲师、EXIN数字化转型课程(业务敏捷、DevOps、、Scrum、精益看板、人工智能,云计算、云服务、云安全、ISO27001、ISO20000)首批讲师、PMI-ACP敏捷项目管理首批讲师,APMG ISO 27001/ISO20000/Cobit全系列课程讲师,ITIL数字化运营首批全系列讲师。

登录

登录

雷池WAF

雷池WAF 安恒信息

安恒信息