2020.09.16

2020.09.16 77227

77227 北京神州绿盟科技有限公司

北京神州绿盟科技有限公司

1.方案概述

数字化转型过程中,云大物移得到广泛采用,同时带来新的安全挑战。移动互联与云计算,人们可以在任意时刻和任意地点访问云端的应用,网络边界变得模糊。传统上,网络边界是安全防护的重点,部署访问控制和入侵防护等安全设备。在新的场景下,安全边界模糊甚至消失,无法依靠传统手段对抗越来越多安全威胁,尤其是针对应用和数据层面的威胁,依然有大量数据泄漏安全事件发生。

零信任安全要解决以往依赖边界访问控制的不足。零信任安全的核心理念,对于任何用户、设备、网络、系统、应用,默认都是不信任的,除非信任关系得到证明。

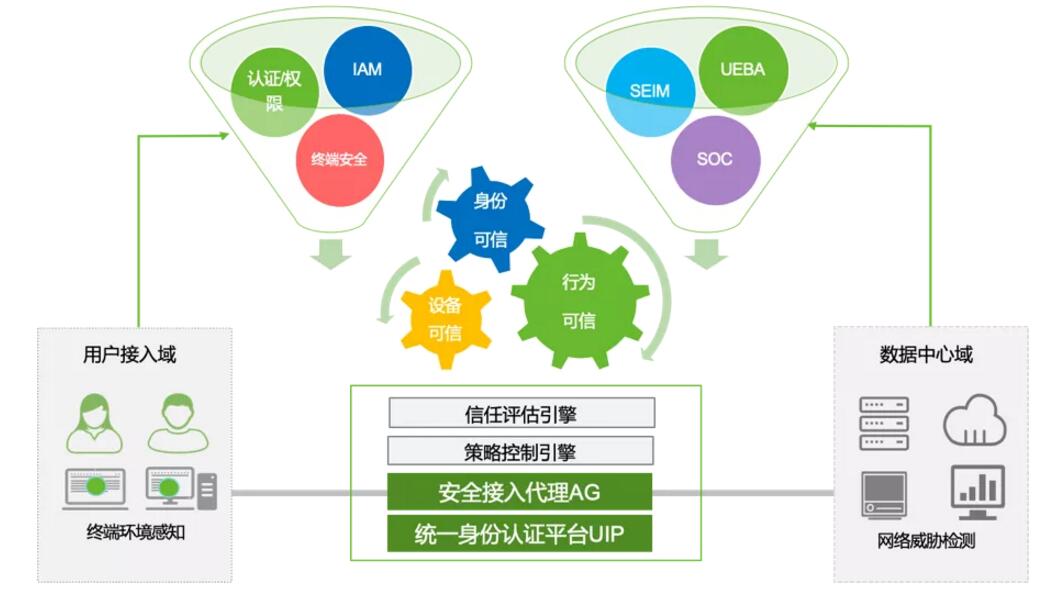

绿盟科技零信任安全解决方案,遵循零信任安全理念,组合终端安全,身份识别与管理,网络安全,应用和数据安全,安全分析协作与响应等模块,构建以用户信任和设备信任为基础,持续评估访问过程的行为可信,自适应访问控制的零信任安全架构。

2.方案架构与组件

2.1 部署架构

绿盟科技零信任安全解决方案,逻辑上划分为数据平面和控制平面。数据平面是指用户访问应用系统的业务界面,控制平面是信任和风险分析和策略控制的界面。

控制平面,汇聚来自终端,网络,用户等多个因素,并执行风险分析,根据风险结果向具有执行能力的组件下发指令,实现动态访问控制。

图1:零信任安全解决方案架构

- 用户可信:任何和用户,在访问应用前先取得认证和授权才能访问资源;

- 设备可信:设备当前安全性,终端安全防护措施,以及安全基线情况(比如重要补丁,关键注册表项,用户,程序,当前进程等)等需要经过验证;

- 访问行为可信持续评估:访问会话建立后,持续评估用户和终端的行为,确保没有恶意行为发生。一旦发现访问实体的异常行为,比如扫描或者暴力破解,意味着信任等级的降低,零信任网络可以切断这种访问,从而降低安全风险;

- 自适应访问控制:根据用户、设备、访问行为等持续的信息收集和风险评价,自动化的决策并按照规则相应,比如切断会话,或者降低访问等级等操作。

2.2 方案组件

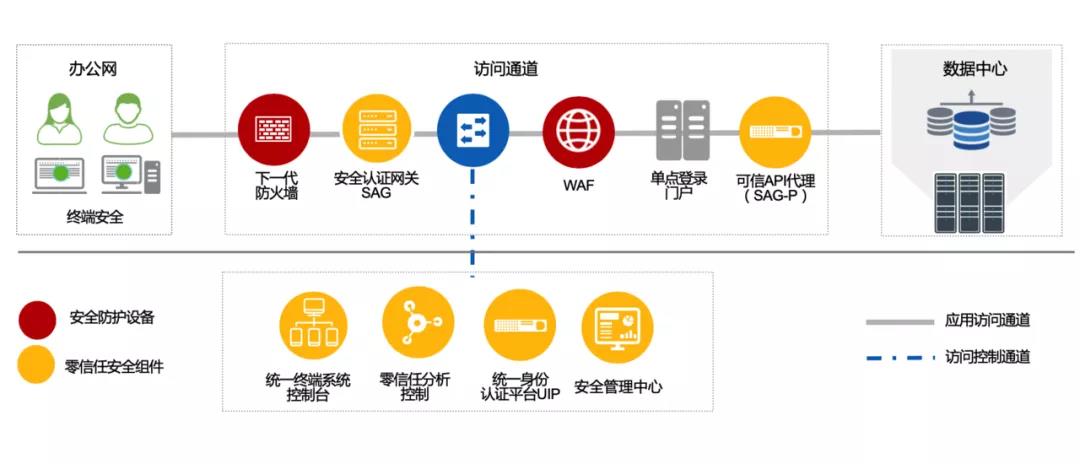

零信任安全解决方案,组合多个安全产品作为方案组件,构建零信任安全架构。在用户访问会话建立之初,评估用户信任和设备信任;访问会话过程中,持续评估用户和实体行为,确保访问行为可信;风险发生变化,自动调整访问级别,实现自适应访问控制。

图2:零信任方案组件部署

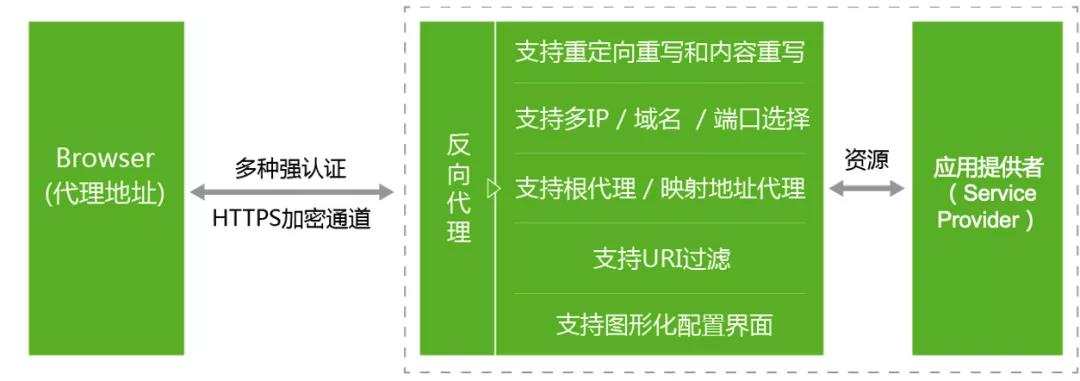

1)安全认证网关(SAG)

安全认证网关,以反向代理方式,对外发布应用资源。安全认证网关将外网用户和内网资源隔离,过滤非法的访问。安全认证网关为内部应用资源提供加密访问通道,与设备之间通过证书来认证,增强安全性。

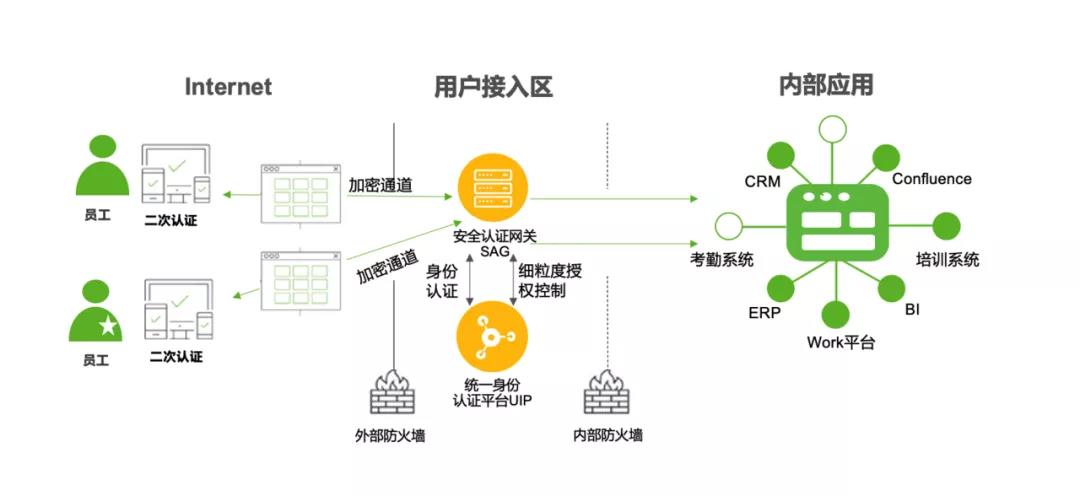

图3:安全认证网关功能

2)统一身份认证平台(UIP)

统一身份平台,集合了用户、认证、授权、应用、审计的统一管理功能,是用户身份和访问管理的平台。用户管理,将各子系统的账户关联到主账户中,实现账号体系的统一,方便员工的生命周期管理。 统一身份平台可以利用第三方账户数据,周期同步。

图4:统一身份认证平台

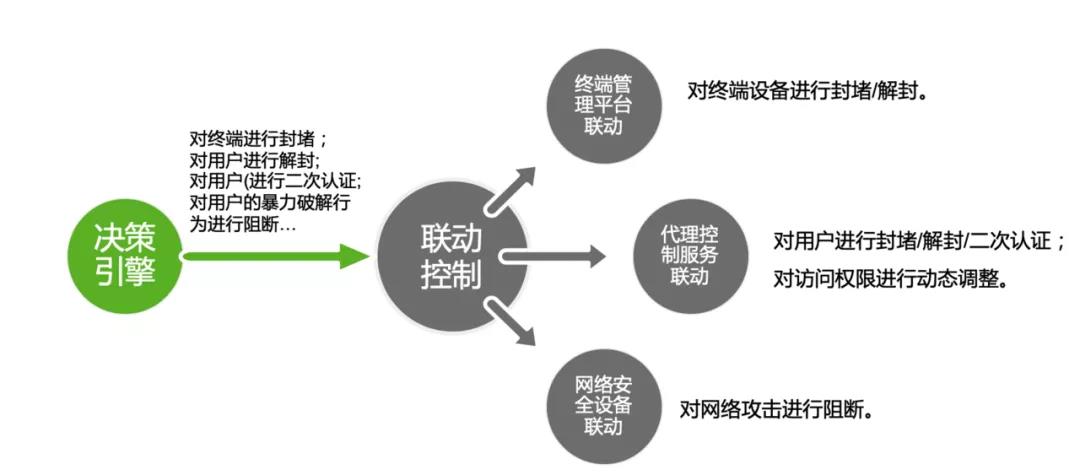

3)零信任分析与控制(ISOP-ZTA)

零信任分析与控制模块的作用相当于零信任案安全系统的大脑。通过收集和汇聚风险因素,经过分析评估之后,根据信任评估的结果作出决策,下发决策指令给到相关的安全设备或者软件系统,实现访问控制。

收集信息包括:终端安全状态,用户与实体行为分析数据,用户认证和授权的信息,网络安全风险数据等。根据收集的信息,在会话建立请求阶段,对用户和设备作出允许访问或者拒绝访问的决策;在访问期间,持续分析用户和实体行为,结合网络风险,评估访问信用,基于信用结果向关联设备或者软件联动控制。

图5:零信任分析和控制

4)统一终端系统(UES)

绿盟统一终端系统是终端安全组件,提供终端设备的安全状态信息。终端安全状态,包含多个方面,比如操作系统的版本,补丁更新,软件和进程,安全配置等等。策略引擎平台可以根据这些选项,判断访问终端设备是否达到了策略要求的基线,决定是否允许访问。

5)安全管理平台

安全管理平台,能够对全网设备的漏洞和威胁、日志持续监控和分析,获得风险可视化,自动化响应能力(SOAR)。安管平台的UEBA模块,持续检测用户和终端的行为,评估访问主体的安全风险。

图6:自适应响应Dashboard

2.3.典型场景

1)远程办公场景

2020年初的新冠病毒疫情,需要企业员工远程办公。零信任架构能够取代传统的VPN管道,成为更安全更便捷的远程访问公司内部应用,以及云端应用。

图7:远程办公场景

员工访问单点登录的门户,需要先行认证,加上验证码实现双因素认证后,根据用户的角色,授予访问应用的权限。更进一步,增强的终端安全感知,还需要评估访问终端的安全性,只有通过安全监测的终端才能访问。

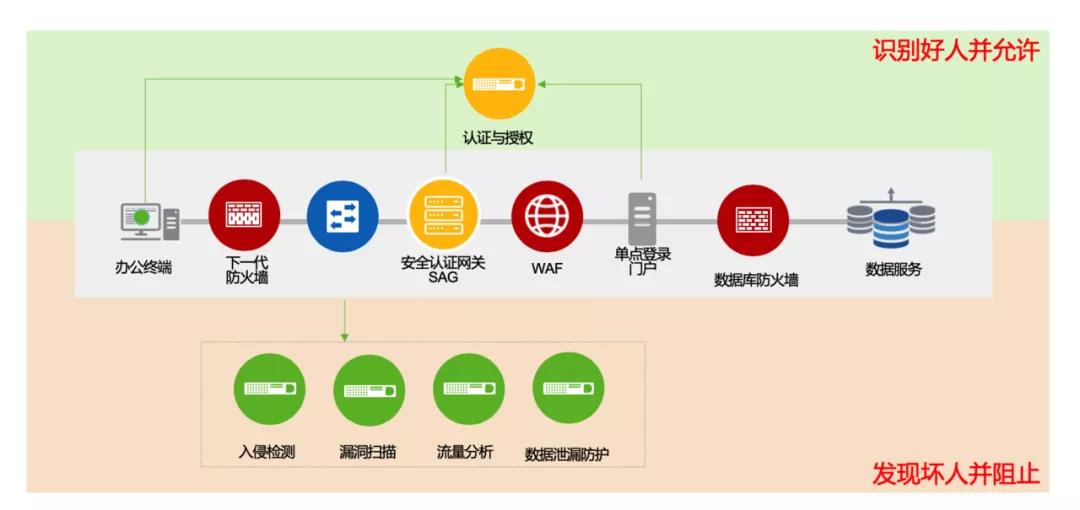

2)数据安全防护场景

零信任架构的终极目标,是保护后台的应用和数据安全。安全产品部署,应用在终端、网络、用户、数据、应用等实体系统。比如在网络上,需要部署防火墙,网络入侵检测,Web应用防火墙等。

安全防护措施最大化,权限最小化。安全防护和零信任架构相结合,确保后台的应用系统和数据的安全性。

图8:数据安全防护部署架构

3.解决方案价值

1) 受控的网络访问控制

零信任网络摒弃静态的访问控制规则,持续验证访问实体的安全和身份,动态调整访问控制规则。这种访问控制,是主动的、动态的、受控的。

2) 减少攻击面

零信任网络,采用先认证后访问的方式,把应用隐藏在后面(通常是先访问代理设备),减少应用或资产的暴露,从而减少攻击面。

3) 降低安全风险

默认不信任任何设备和用户,以及基于持续风险评估来做访问决策,加密传输等措施,能够降低安全风险。尤其是对应用和数据的保护,减少数据泄漏的安全风险。

4) 提高员工访问体验和工作效率

单点登录(SSO)和多因素认证(MFA)等身份认证措施,提升了应用访问的安全性,同时提高了用户访问系统的体验。单点登录页面,一次认证,自动登录,提高工作效率。

4.总结

零信任是一种安全架构理念。围绕着用户安全,设备安全,采用持续评估风险和信任的手段,动态自适应访问控制。零信任安全建设是一个系统工程,需要顶层设计,逐步建设,不能一蹴而就。零信任体系的建设,涉及到用户身份,终端安全,网络安全,应用和数据安全,兼顾网络安全和访问体验,最终实现安全防护与零信任体系相结合,最大限度提升企业网络安全,降低安全风险。

登录

登录

雷池WAF

雷池WAF 安恒信息

安恒信息