2021.11.19

2021.11.19 4829

4829 北京蔷薇灵动科技有限公司

北京蔷薇灵动科技有限公司

一、案例背景

作为全球领先的线上财富管理平台,平安集团某联营公司长期坚持金融科技深度融合和数字化经营战略,综合运用人工智能、云计算等技术,持续为投资者提供个性化、一站式、有温度的智能理财解决方案,并通过数字化服务升温让“用户端”受惠 ,利用数字化运营实现降本增效打造“行业端”样本,依托数字化技术运营的输出赋能与“生态端”共赢。

为了支撑数字化业务发展,该公司基于两地三中心架构建成了规模庞大的数据中心,采用多种虚拟化平台、云架构的数万点虚拟机、容器工作负载分布于各中心。然而,在强调弹性、灵活、敏捷的云化数据中心,其“飘忽不定”的特性使得在内部划定边界、分域而治的防御思想不再可行。当前,数据中心75%的网络流量均发生于其内部,由工作负载间的横向连接而产生。对于侧重边界防护、面向基础设施、主要针对南北向流量构建纵深防御体系的传统安全技术而言,东西向流量已然成为安全措施难以覆盖的“空白地带”。

没有可靠的网络安全体系,数字化转型及数字化经营则犹如构建于空虚地基之上的建筑,风雨飘摇、如履薄冰。而东西向流量的管控能力缺失,给数据中心、业务应用和数据带来了巨大安全风险。基于著名的“攻杀链(Cyber Kill Chain)”理论,当前已发生的网络攻击、数据泄漏事件,无一不是攻击者在成功侵入网络后,通过大面积横向侧移,持续扩大“战果”而造成的重大损失,承载核心业务和关键数据的数据中心则成为重灾区。由于缺乏精细化的东西向流量管理措施,攻击者侵入网络后的横向侧移、恶意代码的内部传播毫无障碍,正所谓“单点突破、整网暴露”。

在业务保障及合规监管的多重驱动下,以零信任理念和技术框架为指导,基于“微隔离(Micro-Segmentation)”技术对数据中心内部的东西向流量进行可视化、细粒度访控管理,成为该公司亟待补充的安全能力。

二、案例概述

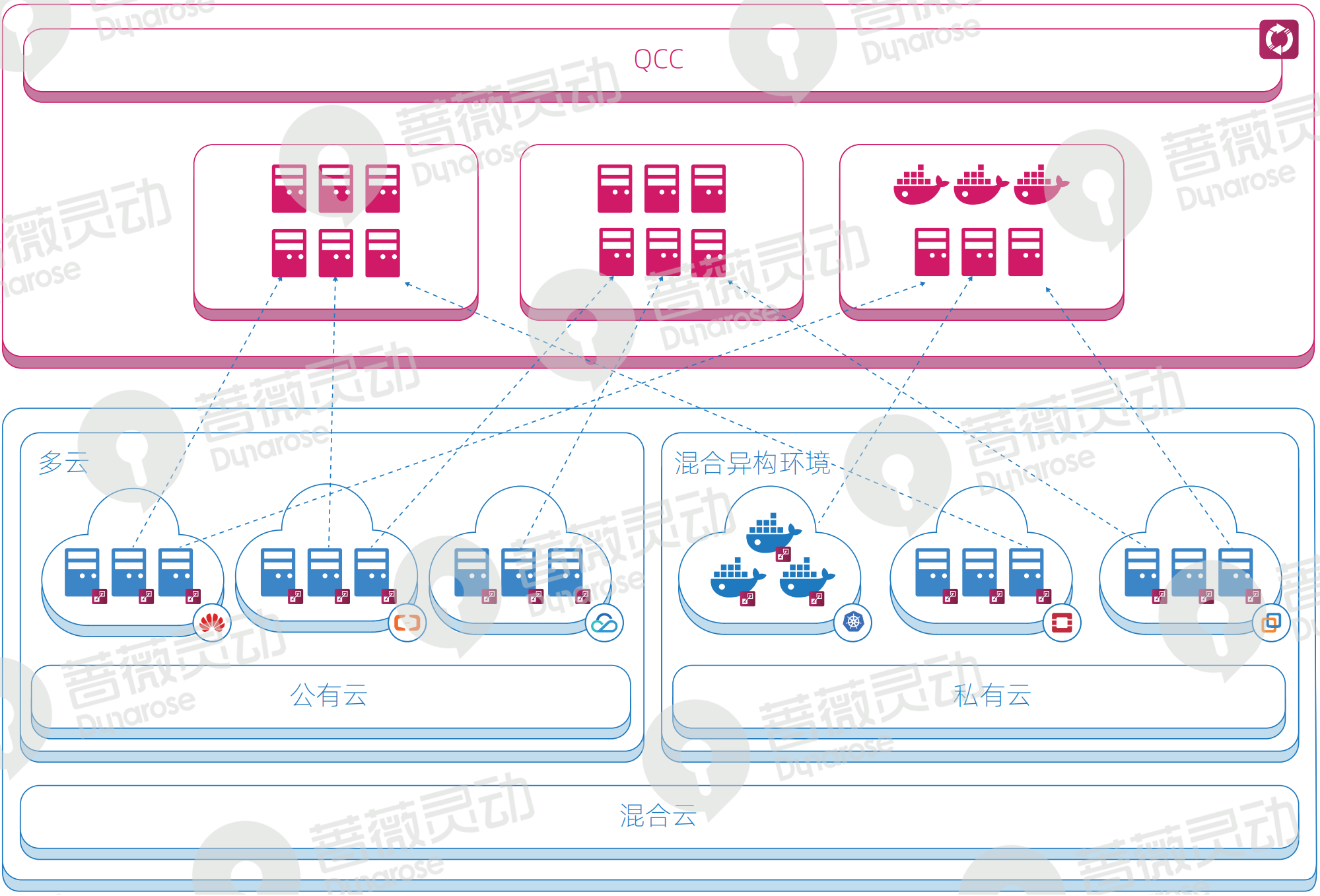

经过连续两期项目建设,该公司采用蔷薇灵动“蜂巢自适应微隔离安全平台”实现了跨越多地、覆盖全网、混合架构统一纳管的数据中心东西向流量访控管理,完全达成了项目建设预期。

蜂巢自适应微隔离安全平台在架构上由“蜂群安全管理终端(BEA)”及“蜂后安全计算中心(QCC)”两部分组成。BEA安装于工作负载操作系统中,持续监控工作负载的Context和运行时的统计信息,并将这些信息不断同步给QCC。QCC作为控制平台,则根据来自BEA的Context持续进行策略计算,并生成策略下发至BEA,进而由BEA完成对工作负载主机防火墙的策略配置。

本案例中,承载该公司业务应用的30000余个虚拟机、容器工作负载,均安装了BEA客户端, 并分别接入部署于各数据中心的QCC集群。

基于零信任理念及微隔离系统的设计逻辑,一切访控规则均需要基于工作负载的业务角色而定义,而业务角色则由工作负载的多维属性关联标定。微隔离系统基于API接口打通了与CMDB(配置管理数据库)的数据通道,不但可从CMDB系统同步全部工作负载的主机名、网络配置、分组、环境、应用等资产信息,同时还一并获得了工作负载的东西向网络访问需求。QCC基于上述信息实现了工作负载角色和访控策略的自动化配置,大幅提升了系统部署效率。

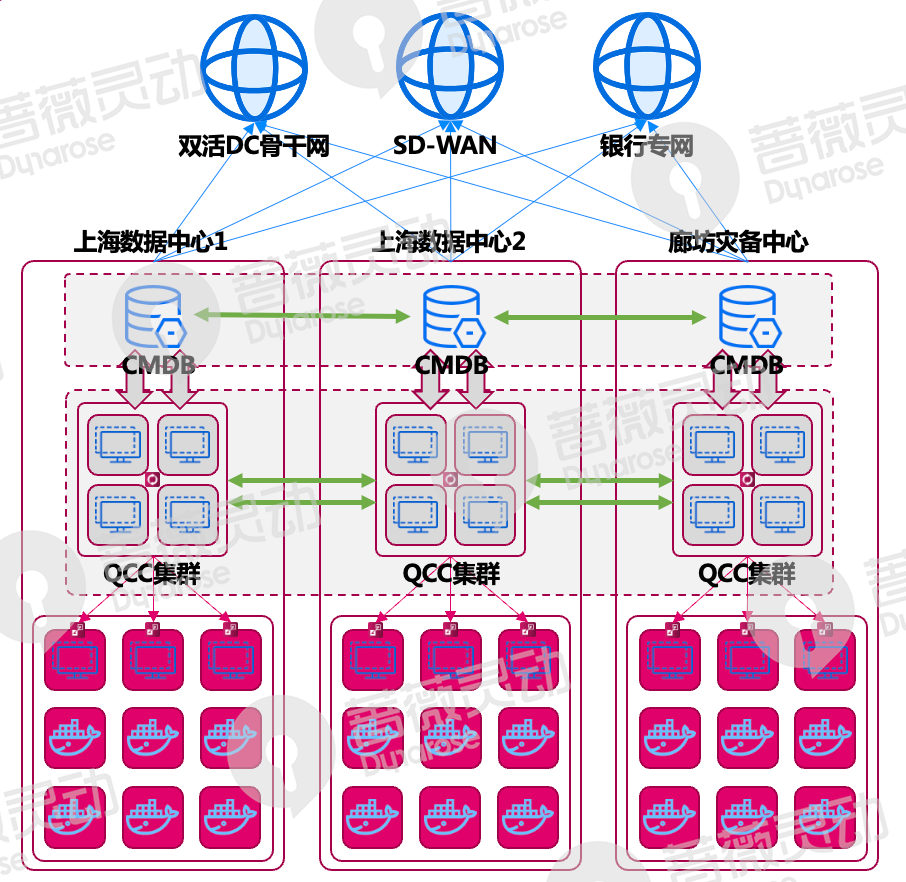

同时,该公司采用了两地三中心的数据中心结构,各数据中心需独立管理本地的工作负载,但由于大量业务运行需基于跨数据中心的流量交互,各数据中心管理者进行本地访控策略配置时,则需能够调用其他数据中心工作负载的角色及相关对象。为此,分别部署于三个数据中心的QCC集群进一步打通了“超级集群”模式,实现了工作负载角色标签、策略对象的同步,满足了该公司独立管理、全局控制的管理需求。

三、安全技术应用情况

当前,微隔离系统已在该公司各数据中心现网稳定运行,通过工作负载标签化管理、业务连接可视化分析、东西向流量精细访控、全局策略自适应计算4项核心能力的运用,该客户对数据中心内部的东西向流量实现了可视化精细访控。

1. 工作负载标签化管理

通过来自CMDB的工作负载资产信息,QCC为每一个工作负载标定了位置、环境、应用、角色等多维属性标签,实现了数据中心场景下非人实体的身份标定。

标签化的工作负载资产管理,不仅为该公司管理者提供了一种便于业务资产梳理的管理设计,也为系统自身进一步实现业务互访流量可视化、面向业务的访问控制和自适应策略计算提供了基础能力。

2. 业务连接可视化分析

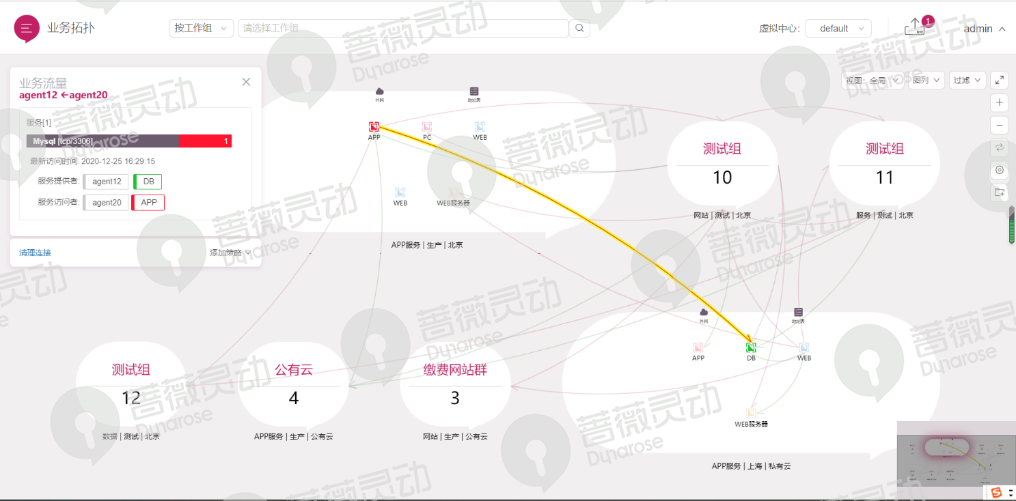

基于BEA学习到的工作负载连接信息,QCC结合其业务角色及身份进行统计分析,并利用可视化技术对分析结果进行抽象和梳理,为管理者提供了一套可综合呈现业务、工作组、工作负载间流量的可视化视图。

业务连接可视化分析解决了管理者对数据中心东西向流量不可视、无感知的难题,同时也是进一步确定流量基线,部署访问控制策略的依据。

3. 东西向流量精细访控

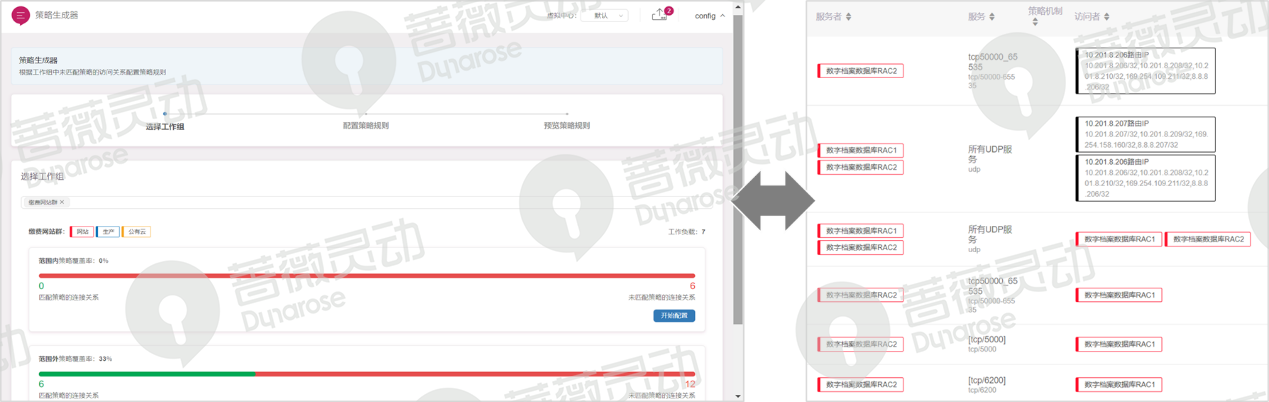

利用微隔离系统的策略功能,基于“最小特权(Least Privilege)”原则,对工作负载间的东西向流量实现了基于标签的白名单访问控制。基于标签制定访问控制策略,一方面实现了安全策略面向业务、访控规则与基础设施解耦的零信任访控模式。另一方面则使得管理者能够使用更加接近自然语言的描述方式定制策略,并大幅减少了策略的数量规模,降低了系统运算量及性能开销。

此外,为了适应云化数据中心应用迁移及拓展触发的环境变化,微隔离系统通过自适应策略计算引擎,根据工作负载的变化而自动调整符合其业务角色的安全策略。在工作负载规模庞大、资产变化高频普遍的用户场景中,全局策略自适应计算能力保障了业务上下线、扩缩容等情况下安全策略高效更新及同步。

四、客户反馈效果

经过项目建设,该公司在快速补齐安全能力的同时,进一步稳固了数据中心内部架构,为数字化转型及经营注入了强有力保障。

1. 全局可视化能力提升

通过微隔离系统部署,并基于其标签化的资产管理及可视化连接分析能力,消除了该公司数据中心内部流量的监测盲区。伴随项目实施过程,数据中心内部的工作资产属性得以清晰梳理,业务间的互访关系被彻底理清,使得该公司业务、系统、安全等部门均获得了管理能力和水平上的显著提升。

2. 攻击暴露面大幅缩减

基于零信任理念,在数据中心内部实现了基于身份的最小特权动态控制,填补了该公司数据中心内部流量的防护空白。通过微分段访控策略的逐步细化、收紧,工作负载的攻击暴露面得以大幅缩减,面向定向攻击横向侧移、勒索病毒内部传播等威胁的防御能力得到显著提升。

3. 支撑DevSecOps流程

通过超级集群模式部署,并与ITSM、CMDB等管理系统实现数据打通,实现了自动化的工作负载及安全策略配置。安全策略的防护自工作负载生成时起即开始生效,并贯穿应用开发、测试、运行的全生命周期。微隔离系统的运行完全适应了客户的DevSecOps流程,使得客户在享有云原生技术弹性、灵活、敏捷等红利的同时,切实提升了安全性保障。

4. 满足云等保合规要求

微隔离策略的部署,使得客户具备了内部工作负载间的精细访控能力,满足了“等级保护2.0”中“云计算环境安全扩展要求”中应关闭不需要的系统服务、默认共享和高危端口,应能检测到虚拟机与宿主机、虚拟机与虚拟机之间的异常流量,应保证当虚拟机迁移时访问控制策略随其迁移,应允许云服务客户设置不同虚拟机之间的访问控制策略等相关检测项。使得该公司在实现安全能力补齐、防护水平提升的同时,满足了监管合规要求。

登录

登录

雷池WAF

雷池WAF 安恒信息

安恒信息