CSA GCR发布| 《软件定义边界(SDP)和零信任》(中文版)

2020.08.19

2020.08.19 11477

11477

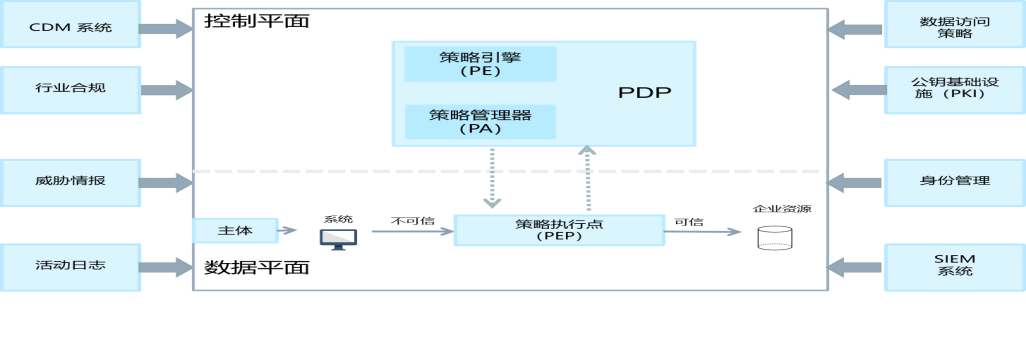

图1:来源:NIST,800-207,零信任架构第二版草案

软件定义边界(SDP)是零信任策略的最高级实现方案。云安全联盟CSA已采用并倡导将以下结构应用于网络连接:

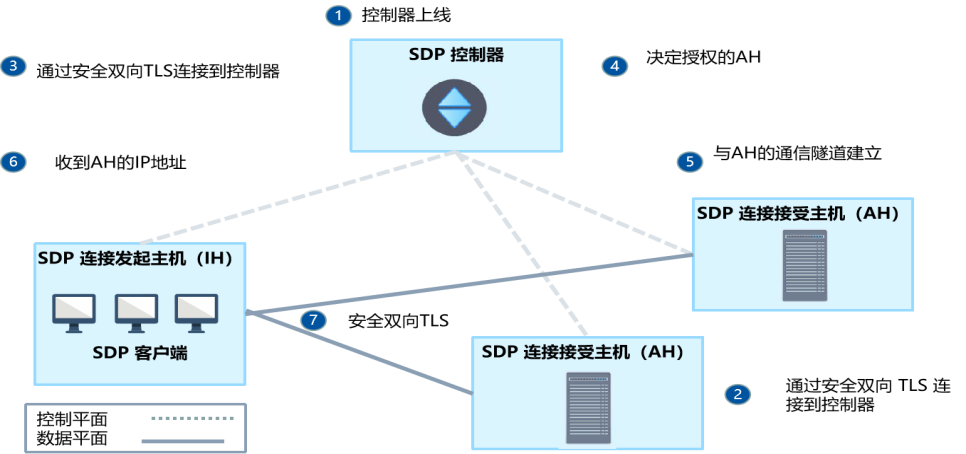

图2:SDP架构(来自CSA SDP规范1.0)

• 将建立信任的控制平面与传输实际数据的数据平面分开。

• 使用动态全部拒绝(deny-all)防火墙(不是完全deny-all,而是允许例外)来隐藏基础架构(例如,使服务器变“黑”,不可见)-丢弃所有未经授权的数据包并将它们用于记录和分析流量。

• 访问受保护的服务之前,通过单包授权(SPA)协议来认证和授权用户以及验证设备。-最小授权在此协议中是自带的。

更多内容,请见白皮书:

在该白皮书中,CSA全球SDP工作组和CSA大中华区SDP工作组的多位专家们对SDP如何实现零信任的战略、价值、实施等内容做了原创和翻译,相信对广大的安全专家、CIO、CISO和公司业务高管在考虑企业的零信任落地时会有启示和帮助。

登录

登录

雷池WAF

雷池WAF 安恒信息

安恒信息