2022.04.21

2022.04.21 7625

7625

实战零信任架构

CSA的DC分会专家编写,CSA大中华区秘书处组织翻译并审校

“实战零信任架构”下载链接:云安全联盟大中华区 (c-csa.cn)

为什么选择零信任?

5G 、云计算、物联网 (IoT) 和面向微服务的架构广泛使用,固定物理边界或软件定义的网络边界的消失。

零信任模型“消除了可信网络的概念”,认为所有网络流量都是不可信的,所以必须验证和保护所有资源、限制并严格执行访问控制、检查和记录所有网络流量。

新的安全治理和策略要求:基于持续验证、微分段、软件定义网络以及持续监控和持续可见性。

零信任架构是基于访问控制,且不依赖基于特征或异常的技术帮助降低风险。在零信任中,实际的数据和功能无论何时何实例化,安全控制都将无处不在,并且正朝着更接近实际数据和功能的方向发展。

采用零信任架构势不可挡。

如何实施零信任?

自评估:评估零信任成熟度

定路线:制定零信任路线

多方位考量:技术、组织文化、策略和监管要求

自评估:洞察零信任成熟度级别

从身份、设备、网络、应用程序工作负载和数据零信任成熟度五大模块对组织当前情况进行评估。

企业如何确认当前已做了什么,还需要做哪些,才能达到企业所需的零信任成熟度,可以通过零信任架构成熟度模型ZTA-CMM提供了每个模块成熟度级别的洞察(如图1所示)。

图1 零信任支柱,DHS CISA ZT-CMM

了解企业采用零信任架构方面的独特优势和差距,通过初步的评估,可将评估的结果作为该组织的基线评估。

定路线:制定零信任路线图

完成对组织零信任成熟度五大模块能力的评估后,可以确定其所在级别并将新的解决方案纳入其架构,缩小差距并提高成熟度。参考DHS CISA ZT CMM(DHS CISA)使用三个级别:传统、高级和最优(见图2)。

图2 CISA ZT-CMM, (DHS CISA)

为了达到理想的零信任架构成熟度,组织需要评估自己当前的成熟度,并根据评估结果确认要优先建设的领域、需要的资源以及在一段时间内达到目标所需的预算。

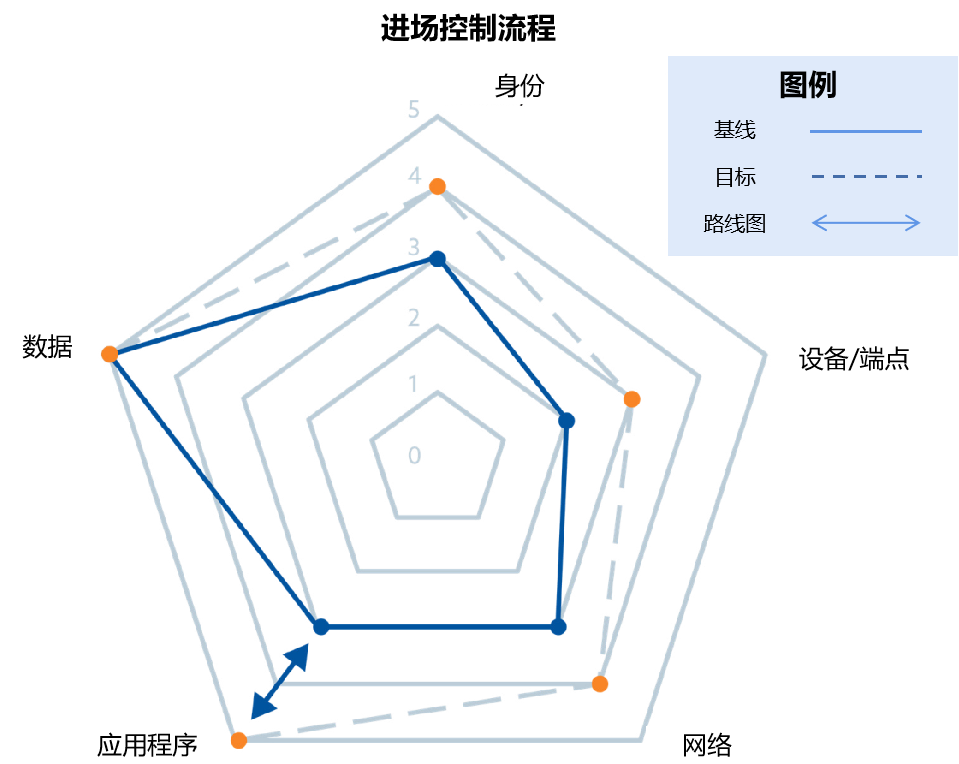

完成自评估和目标确定后,组织当前成熟度水平和组织预期的成熟度水平目标可以按照量化规则图展现,量化规则图类似CMMC建议的蜘蛛图表示方法,如图3所示。

图3 零信任成熟度蜘蛛图(概念)

由此产生的基线和目标点的差异是差距评估。差距评估包括每个模块的具体领域,零信任ZT路线图将在一到三年内系统化地逐步从当前状态提升到目标状态。根据目标成熟度和路线图要求,组织领导者应该在路线图要求中采用“以点到面”的扩展方法,从单个流程入手不断推进架构部署。

考量建设零信任架构重要因素

除了考量零信任成熟评估和路线图因素外,技术、组织文化、策略和监管要求这四个因素是建设零信任架构(ZTA)的重要考量因素。采用零信任架构的关键步骤之一是形成人员、流程技术、关键资产及安全控制措施清单。

组织机构应以 “速赢”为目标,并理解采用零信任架构是一项长期的、战略级的举措。因此,零信任需要管理层的支持,并在三到五年内持续考虑所有相关因素。

技术(Technology)

随着IT组织将这些演进的解决方案融合为其零信任架构ZTA的一部分,安全格局将从根本上反映出一种不同的、改进的网络安全方法,因此有可能弯曲成本曲线。这意味着,我们现在有一种潜在的方法,通过更全面的、持续的验证大幅度提高攻击者的成本,从而降低防御者成本。

本文探讨的代表性技术方法和其影响包括了软件定义边界、服务网格功能、边缘计算趋势和策略即代码可能性。

软件定义边界被视为“网络层零信任”,仅在通过请求系统和应用程序基础设施之间的实时加密连接进行设备认证和身份验证后,才提供对应用程序基础设施的访问。Gartner 将SDP描述为一种提供“对企业应用程序安全访问”的技术,强调设备认证和用户授权是一种“固有功能”,以及“建立多个加密隧道到不同目的地的能力”。

网络分段(常称为微隔离)用默认拒绝模型减小攻击面并防止横向移动特征造成的数据泄露问题。软件定义网络(SDN)将管理流量的网络控制平台与转发平台分离,可以通过API编辑网络控制,允许更多的动态流量调整和微分段链路的分段控制。通过SDN实现的分段使人们可以创建更细粒度的安全分区。

服务网格是基于容器实现的一种实现配置和管理集中化的架构技术。容器平台通常不支持容器内通信安全,而服务网格已经发展为支持容器环境下安全地管理、部署和实时业务流的一种解决方案。

企业持续将IT基础设施分散部署到多个云服务提供商,对多个部署位置的零信任架构ZTA进行管理的需求将会涌现,“边缘”(Edge)计算是另一个不断发展的考虑要点。安全且透明的边缘计算将引入加强安全性的需求,例如在分布式应用程序及其应用程序源(云端或本地)的“网格(Mesh)”上建立零信任架构ZTA的能力。这种分布式应用程序的概念可能认为是“边缘 2.0”(Edge 2.0)。

策略即代码的目标是跨越不同的技术实现统一的策略执行(不局限于云原生)。这一目标通过CI/CD环节以及基于单声明策略的ABAC和RBAC中对合规性和配置自动实施。策略是以代码的形式实现的,使用和源代码控制相同的方法,即创建文档化的审计轨迹,因此可根据应用程序和服务接口的严格要求,对定义操作性访问和服务依赖关系的规则进行标记或映射,实现了在云原生环节中编写策略实例化的框架。这使得它非常适合正在尝试零信任架构ZTA成熟化的混合和云环境。

身份感知代理(IAP)是策略即代码的一个例子。IAP要求使用可信的身份根认证用户及其设备,以及用户可以授权访问的内容,这就是身份感知访问。IAP关注于应用层的身份和访问,允许在应用程序之前放置一个智能代理执行企业安全策略,配置的策略反映了用户和访问意图,而不是端口和IP地址。IAP基于最小特权访问原则建立了一个中央授权层,并基于每个单独的请求执行访问控制,为零信任提供了实践治理模型。使用IAP,任何访问请求都可被终止、检查或重新检查、修改和授权。

对技术的考量至关重要。企业在关键能力方面的技能水平,如身份和凭证访问管理(ICAM)、软件定义网络(SDN)、微分段环境、身份感知代理(IAP)以及持续监控系统的能力,将推动向零信任架构的演进。实施零信任架构ZTA 有初始成本,但随着时间的推移,其他技术考虑到其重复性,必要性将降低,甚至完全消除。

组织文化(Organizational Culture)

组织文化是企业所有利益相关方考量的另一个重要因素。企业要采用零信任方案必须愿意通过企业重构实现改变,并培养“永不信任”的安全思维,了解组织文化和变革管理能力至关重要。零信任ZT起初对管理员或开发人员来说可能看起来很吓人,会被认为进一步限制了他们的访问权限和执行工作的能力。组织机构将需要支持和培养他们的人才和资源,了解采用零信任ZT原则和技术的好处,以及评估其环境和实施既定路线图的行动。

策略(Policy)

云支持跨组织的多租户,有些策略无法在全球范围内实施。此外,随着访问策略和最佳实践的发展,策略逻辑将需要在它们保护的应用程序外部管理,但仍支持集中管理,这是实现管理经济性所必需的。策略即代码越来越重要,行业也有很强的驱动力在整个软件供应链中开发和整合零信任架构ZTA实施方法。

监管环境(Regulatory Environment)

采用零信任的最后一个关键影响因素源于监管环境。企业的零信任安全建设,前提是要基于每个国家在网络安全相关法律法规相关规定的基础上。目前尚不清楚政府当局是否可以监管安全,但政府政策可以培养对安全的关注并指导投资决策。

总结与建议

1、采用CISA ZTA能力成熟度模型(ZTA-CMM)评估方法。

2、行业和政府应继续合作,为组织机构提供持续指导,以评估最适合其路线图要求的零信任 (ZT)解决方案。

3、领先的组织机构应继续通过行业论坛分享他们在解决方案评估方面取得的进展。这将有助于制定在类似环境中适合的ZTA最佳实践。

4、供应商生态系统重新评估其满足零信任架构ZTA需求范围的能力,包括:从策略自动化到互操作性、控制和上下文的实际技术推动能力。

5、组织要采用零信任方案关键一步是须要支持和培养他们的人才和资源,培养“永不信任”的安全思维,了解采用零信任ZT原则和技术的好处,系统掌握零信任的知识。

| 零信任人才培养CSA CZTP 零信任认证专家课程 |  |

CZTP(Certificate of Zero Trust Professional)零信任认证专家是零信任领域首个面向从业人员的安全认证,涵盖最新的国际零信任架构技术与实践知识,旨在为网络信息安全从业人员在数字化时代下提供零信任全面的安全知识,培养零信任安全思维,零信任实战能力,为企业守护核心数字资产。

企业内训及授权合作

致谢

本文档《实战零信任架构》(Toward a Zero Trust Architecture)由CSA的DC分会专家编写,CSA大中华区秘书处组织翻译并审校。

中文版翻译专家组(排名不分先后):

组 长:陈本峰

翻译组:余晓光、林艺芳、滕伟、王彪、苏泰泉、卞乐彬、江澎、姜政伟、李芊晔

审校组:余晓光、于继万、林艺芳、滕伟、王 彪、吴满、郭鹏程、苏泰泉、卞乐彬、姜政伟、李芊晔、姚凯

研究协调员:陈龙

感谢以下单位对本文档的支持与贡献:

云深互联(北京)科技有限公司、北京天融信网络安全技术有限公司、北森云计算有限公司、广东美云智数科技有限公司、华为技术有限公司、上海缔安科技股份有限公司

特别鸣谢

作者:吴满

从事IT行业十多年,熟悉企业安全办公场景,了解零信任安全解决方案,主要研究零信任网络安全架构IAM、SDP等;参与过运营商、金融、能源、地产、医疗等行业客户零信任安全方案规划及建设,具有零信任在国内相关行业产品定制交付、技术支持等相关实战经验。

登录

登录

雷池WAF

雷池WAF 安恒信息

安恒信息